1. 加密方式

1、对称加密

所谓对称加密即:客户端使用一串固定的秘钥对传输内容进行加密,服务端使用相同的秘钥进行解密。

2、非对称加密

SSL证书(遵守 SSL协议,由受信任的数字证书颁发机构CA,在验证服务器身份后颁发,具有服务器身份验证和数据传输加密功能。是公钥+私钥一对秘钥串)

非对称加密即客户端使用公钥对传输内容进行加密,服务端使用私钥对传输内容进行解密

2. http与https

http是数据在网络上进行明文传输,不安全,但解析效率高(不用加解密);https是加密传输,如果使用对称加密,客户端与服务端秘钥固定,加解密效率不会有很大开销,但存在秘钥泄露风险,不够安全;如果使用非对称加密,客户端使用公钥,服务端使用私钥,加解密算法开销大,性能成本高,效率较对称加密要低,但具有较高的安全性。

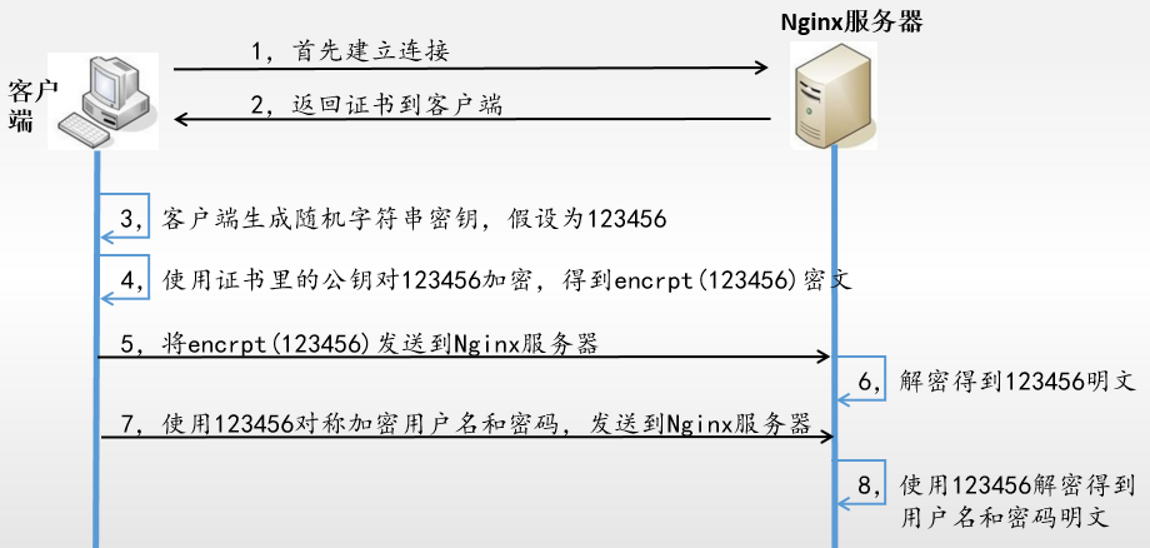

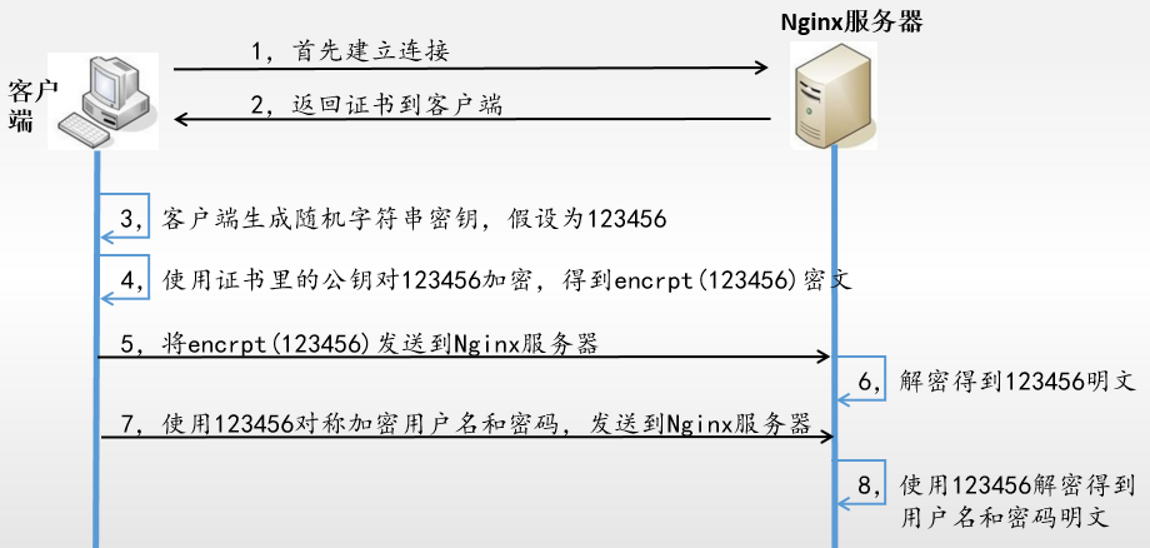

实际生产环境中,https是使用了非对称加密与对称加密相结合的方式。首先使用非对称加密将客户端随机生成的对称秘钥发送到服务端(安全传输到服务端),之后客户端和服务端之间的加解密使用对称秘钥。如下图所示

3. Nginx配置https

3.1、配置前提

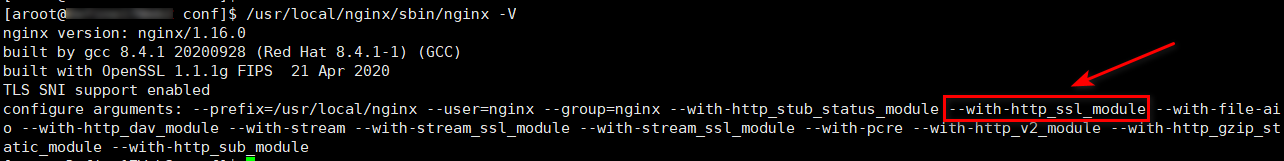

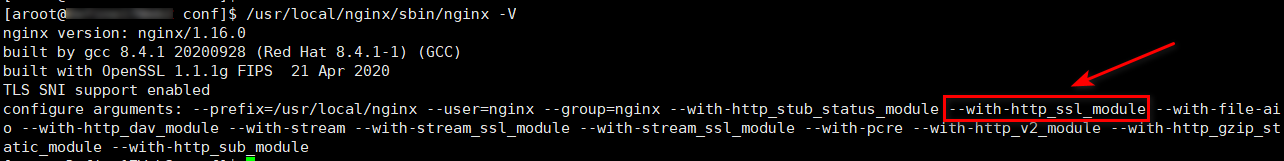

nginx是否已经启用SSL模块,启动nginx并执行/usr/local/nginx/sbin/nginx -V查看,如下:

如果显示带有ssl配置信息,证明未安装,需要安装OpenSSL。

配置安装OpenSSL:

yum -y install openssl openssl-devel

3.2、创建SSL自签证书

Nginx配置https只需要两个文件。一个是浏览器证书(内含公钥,供浏览器加密使用),一个是私钥(供服务器解密使用)

server.crt和server.key可以自己去证书颁发机构购买商业证书。也可以自己使用程序自己生成一份。此处自签一份证书。

#创建并进入ssl目录

cd /usr/local/nginx

mkdir ssl

cd ssl/

(1)创建服务器私钥,需要输入一个口令

openssl genrsa -des3 -out server.key 4096

Generating RSA private key, 4096 bit long modulus (2 primes)

...................++++

..................................++++

e is 65537 (0x010001)

Enter pass phrase for server.key: <---- 输入密码,自定义密码,要记住后续要使用

Verifying - Enter pass phrase for server.key: <---- 再输一次确认密码

(2)创建签名请求的证书(CSR)

openssl req -new -key server.key -out server.csr

Enter pass phrase for server.key: <---- 输入前面创建的密码

Country Name (2 letter code) [XX]:CN <---- 输入国家代码两位

State or Province Name (full name) []:Chongqing <---- 输入省份 英文名

Locality Name (eg, city) [Default City]:Chongqing

Organization Name (eg, company) [Default Company Ltd]:IBM <---- 输入公司名

Organizational Unit Name (eg, section) []: <---- 可以不输入

Common Name (eg, your name or your server's hostname) []: <---- 可以不输入

Email Address []:bluetata@ibm.com <---- 输入电子邮箱

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <---- 可以不输入

An optional company name []: <---- 可以不输入

(3)再加载SSL支持的Nginx并使用上述私钥时除去必须的口令

openssl rsa -in server.key -out server_nopass.key

Enter pass phrase for server.key: <---- 输入前面创建的密码

writing RSA key

(4)最后标记证书使用上述私钥和CSR,生成crt证书文件

openssl x509 -req -days 365 -in server.csr -signkey server_nopass.key -out server.crt

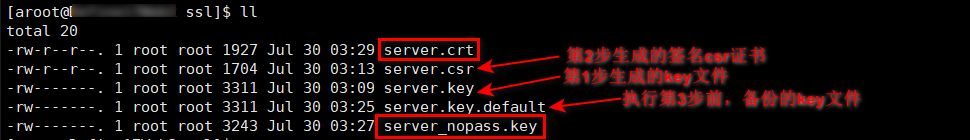

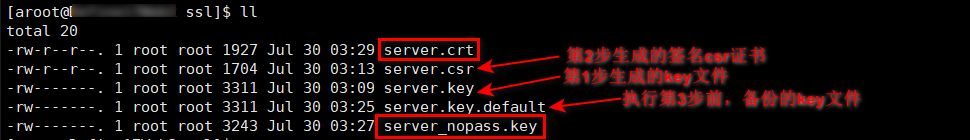

最后生成我们需要的两个证书文件:server.crt和server_nopass.key

3.3、配置证书

在Nginx中的conf配置文件中的Server模块加入:

ssl_certificate /usr/local/nginx/server.crt;

ssl_certificate_key /usr/local/nginx/server_nopass.key;

3.4、测试验证

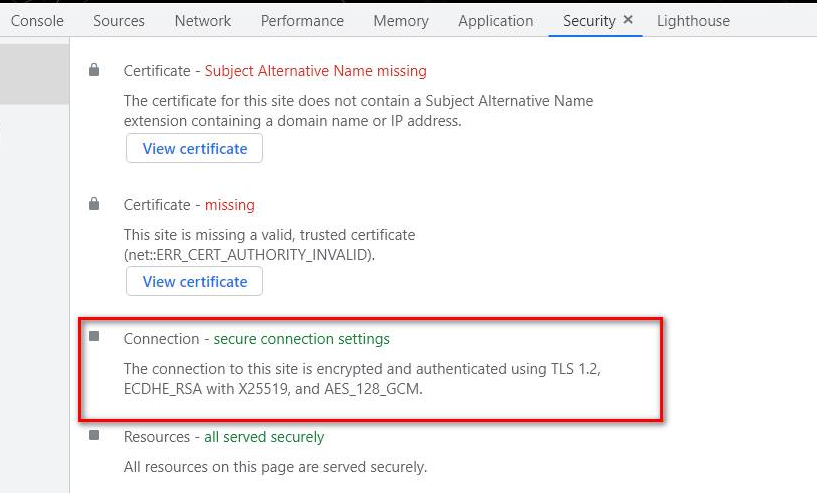

- 直接浏览器访问:

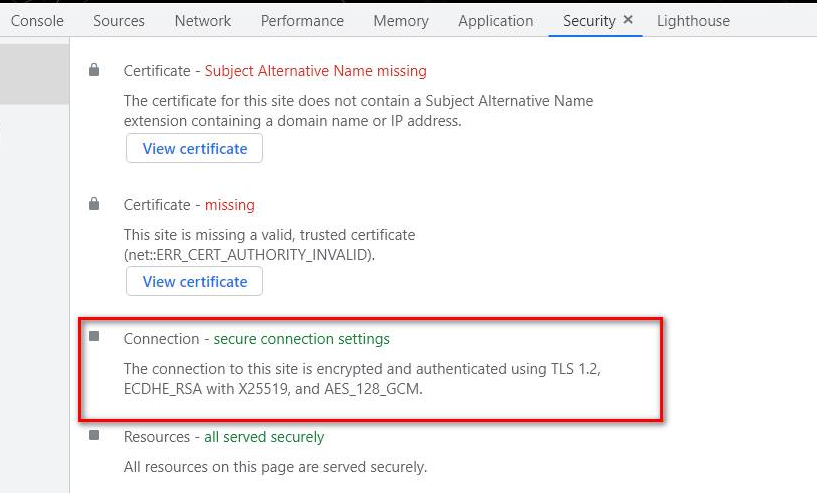

https//xx.xx.xx.xx 是否成功访问nginx欢迎页 - F12 在Security中查看是否启用了TLS 1.2

在Security中可以看到using TLS 1.2 证明开启https成功

cs