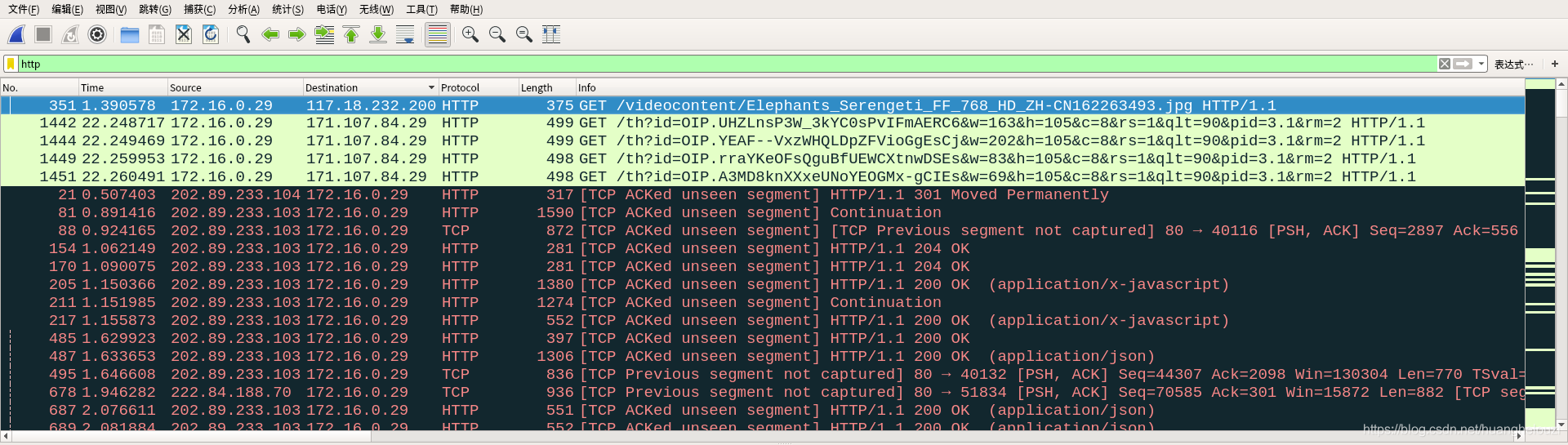

http

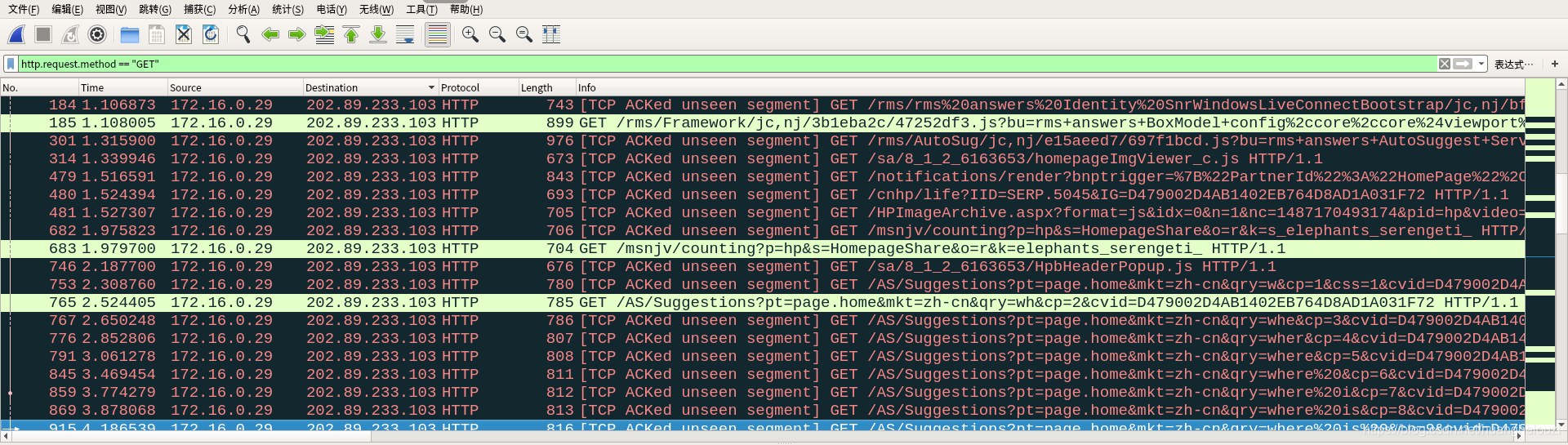

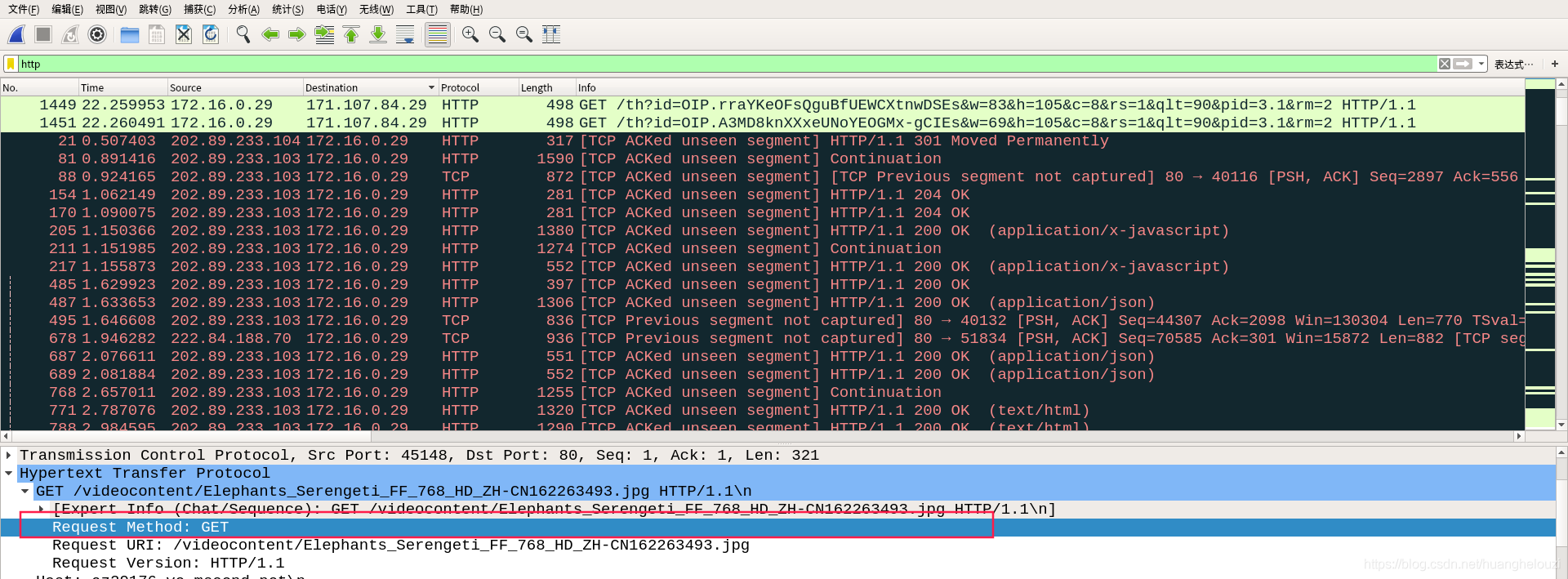

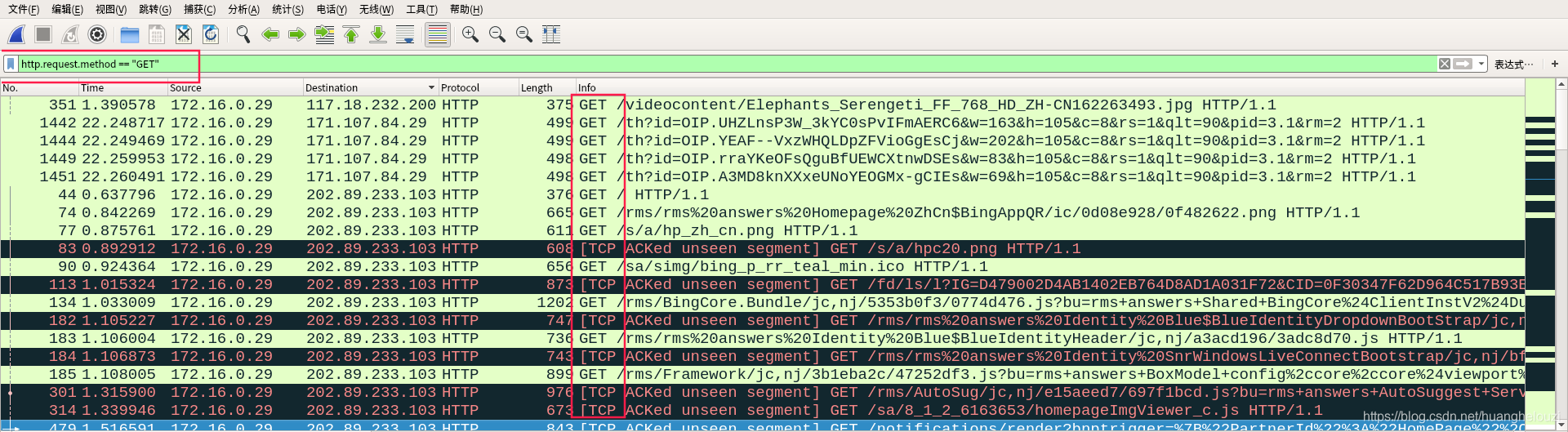

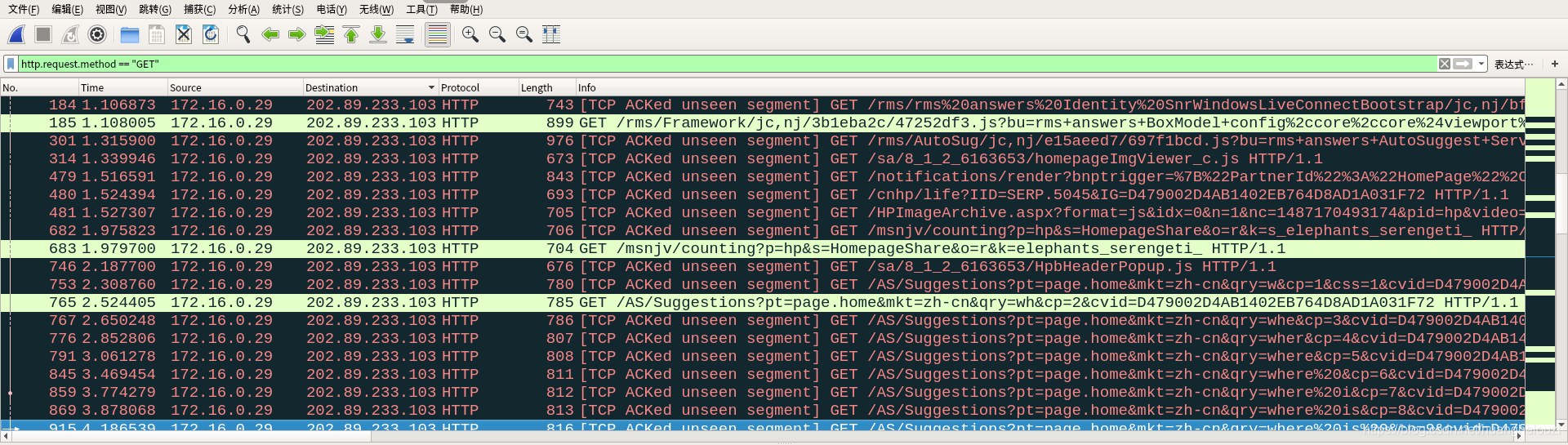

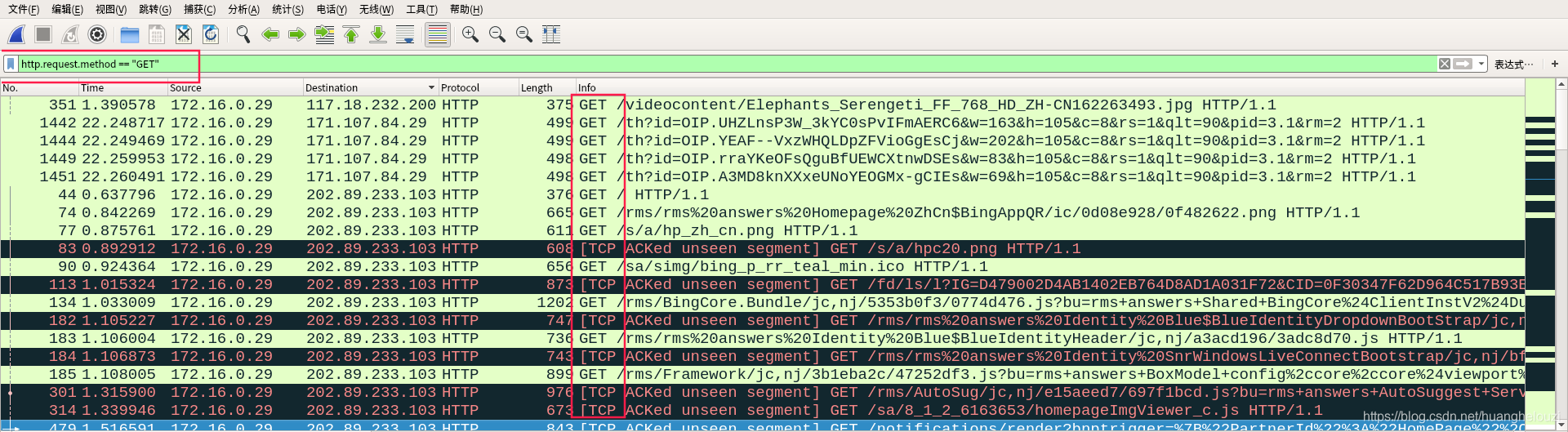

http.request.method== "GET"

http.request.method== "POST"

http.request.uri =="/img/logo-edu.gif"

http contains "PNG"

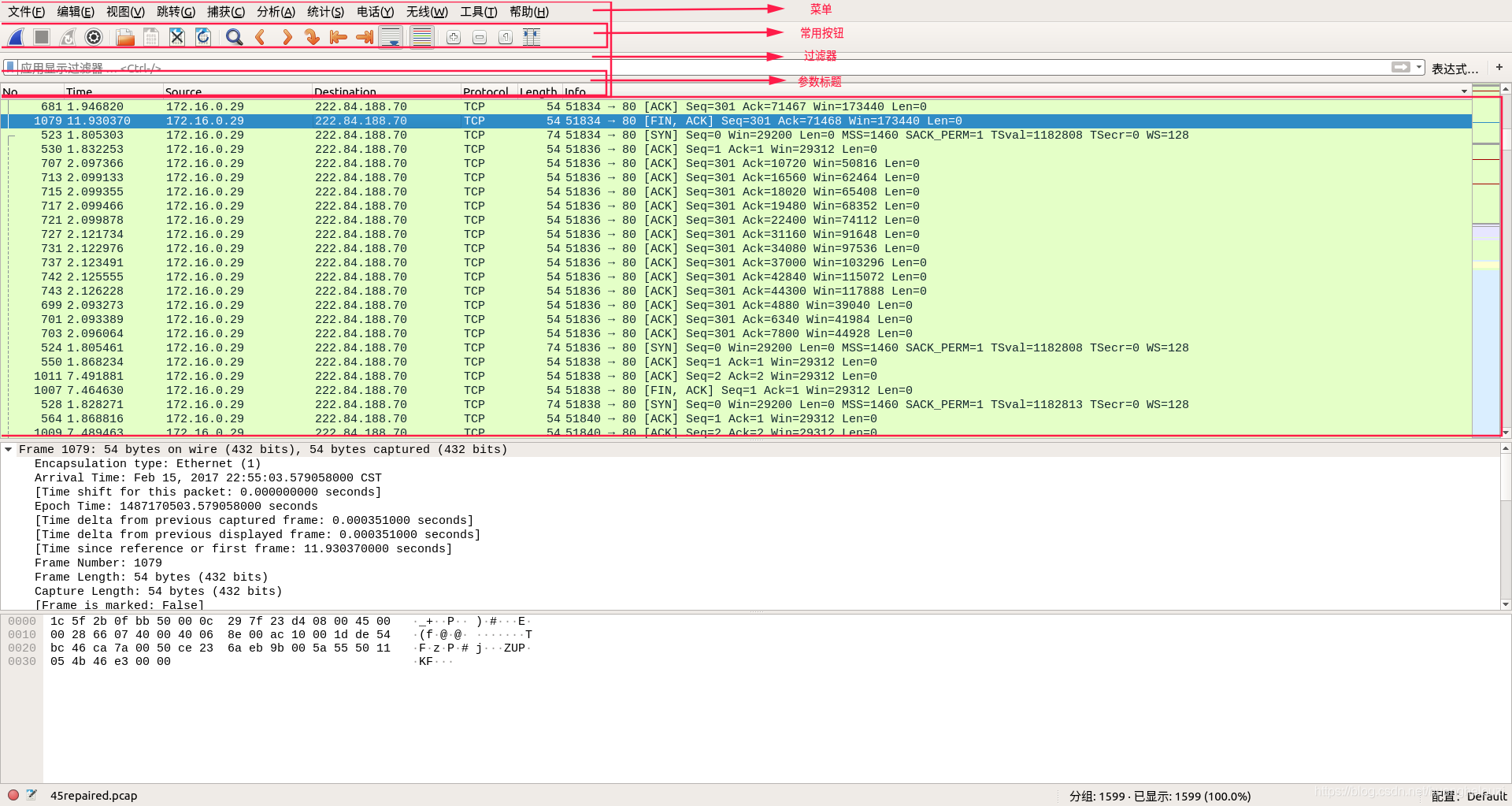

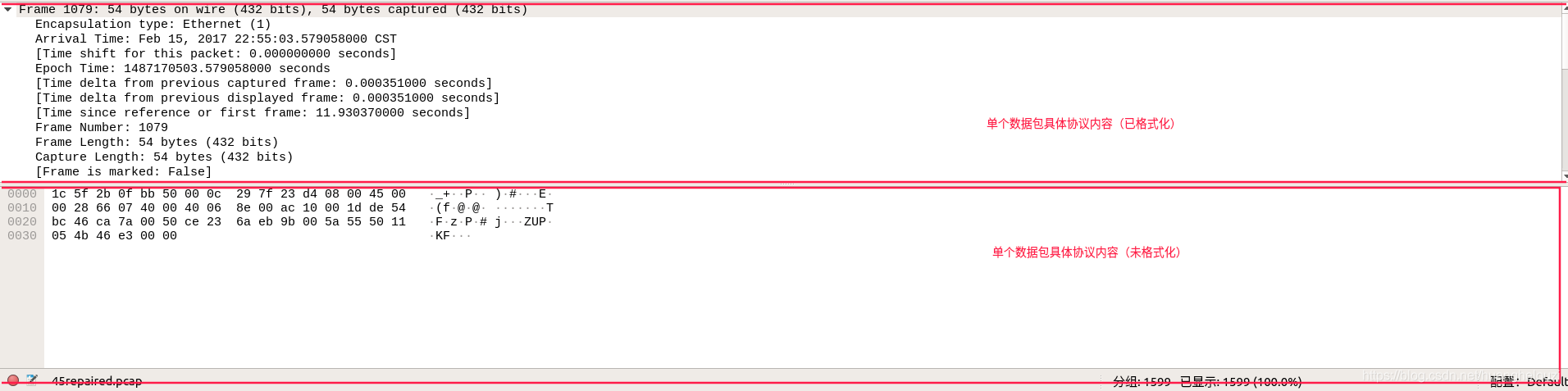

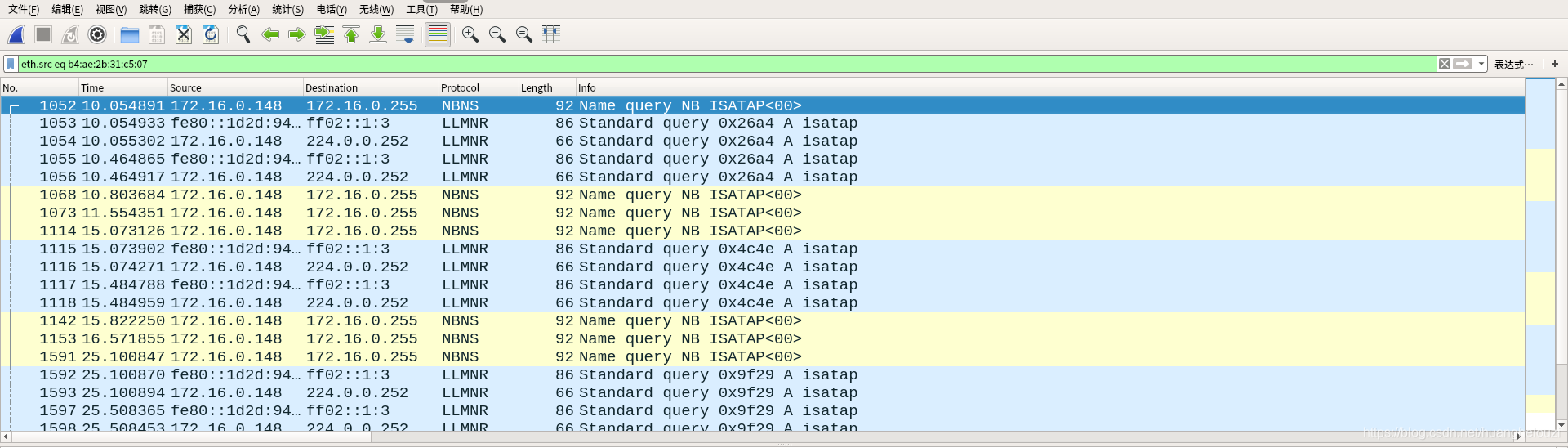

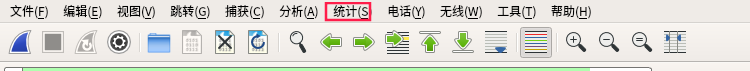

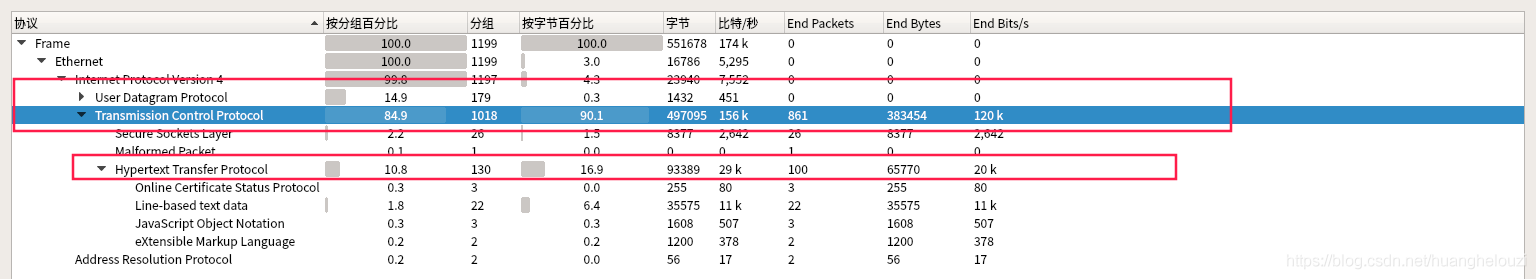

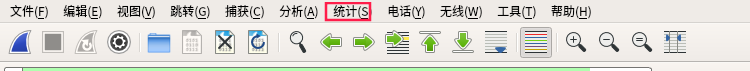

协议分析

在统计下选择协议分级(析),可以查看当前数据包中包含那些协议

通常我们只关注HTTP以及TCP和UDP协议内容,可以直接右击选择选中状态,比如选中HTTP

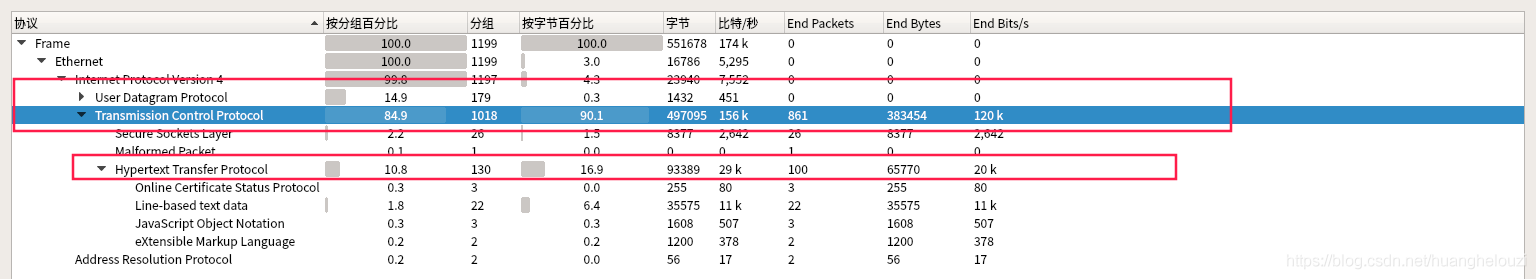

同样的方法也可以用来选择想要的数据包特征,比如想要筛选HTTP GET 包,右击选择作为过滤器应用->选中

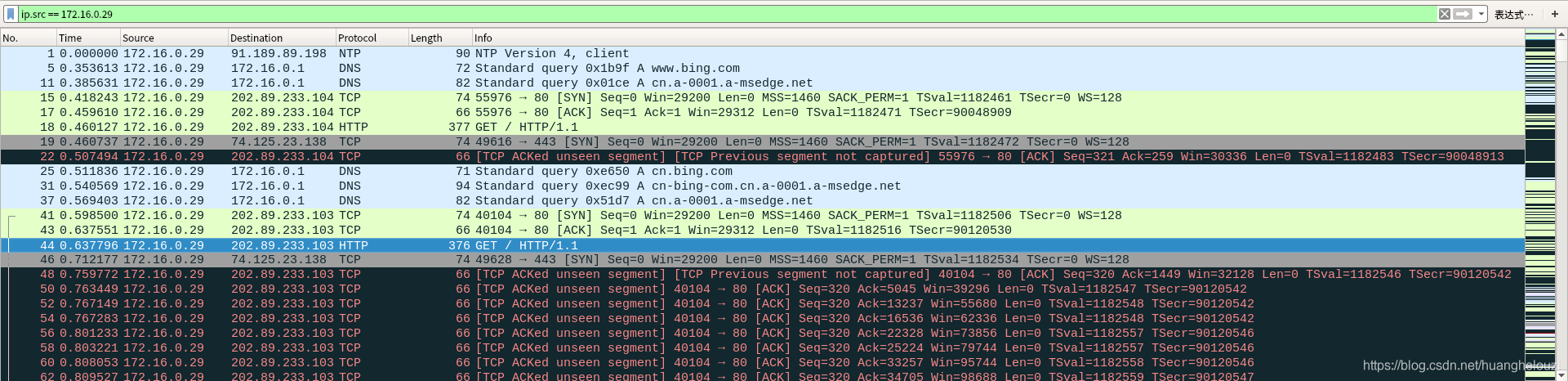

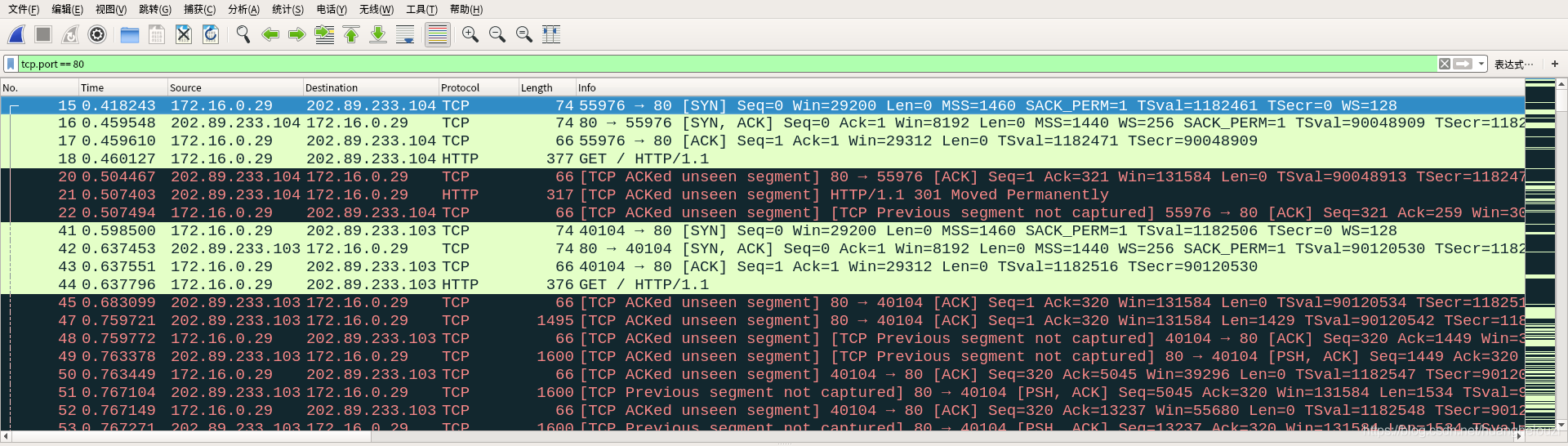

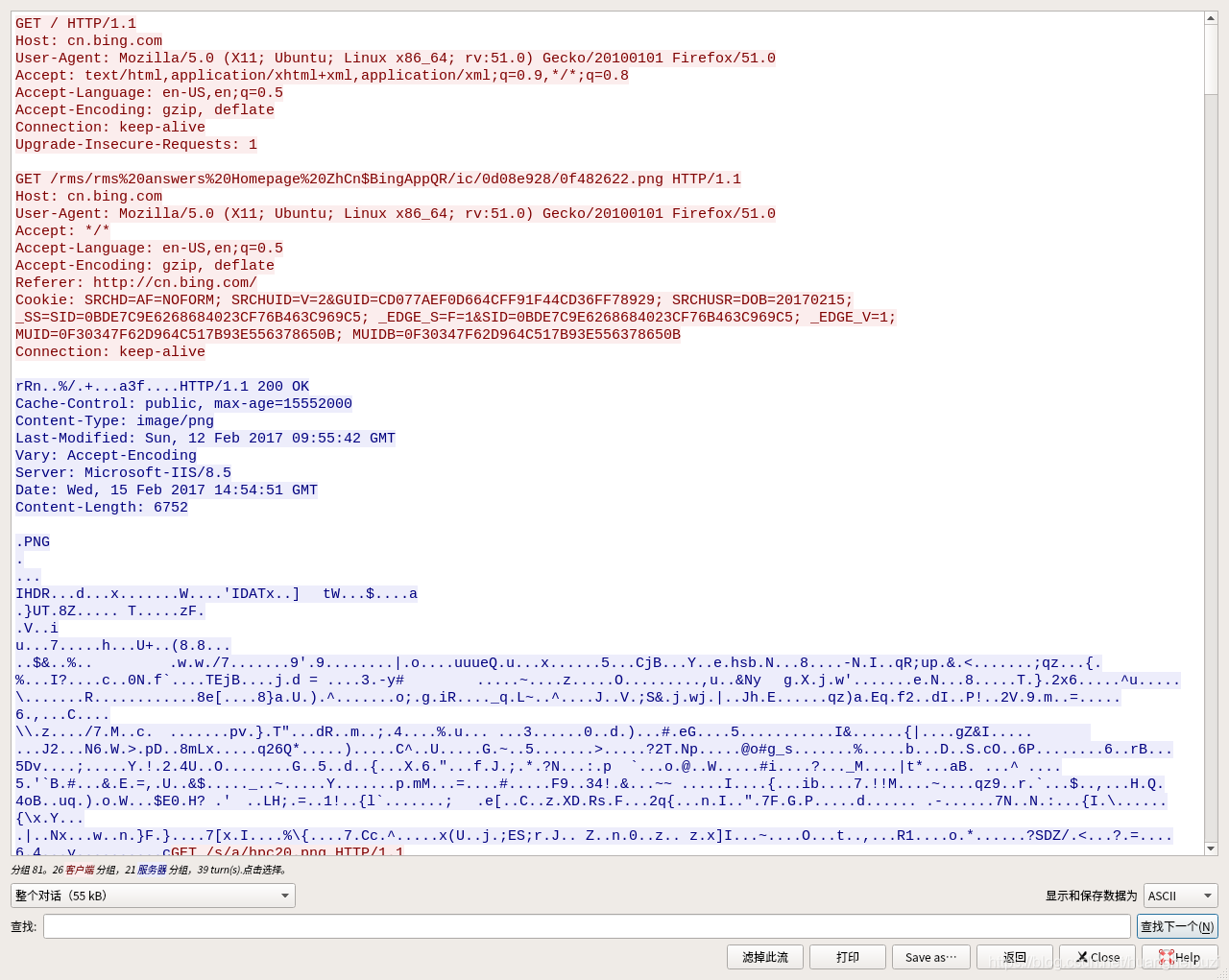

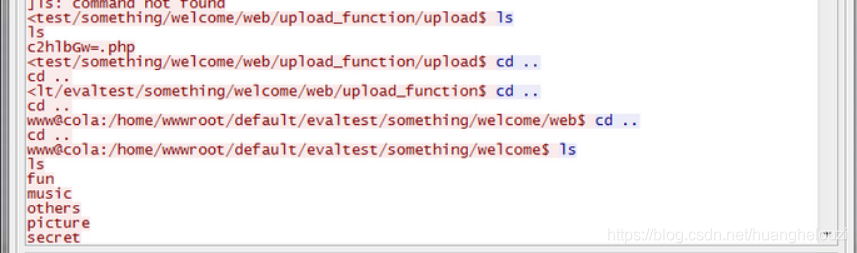

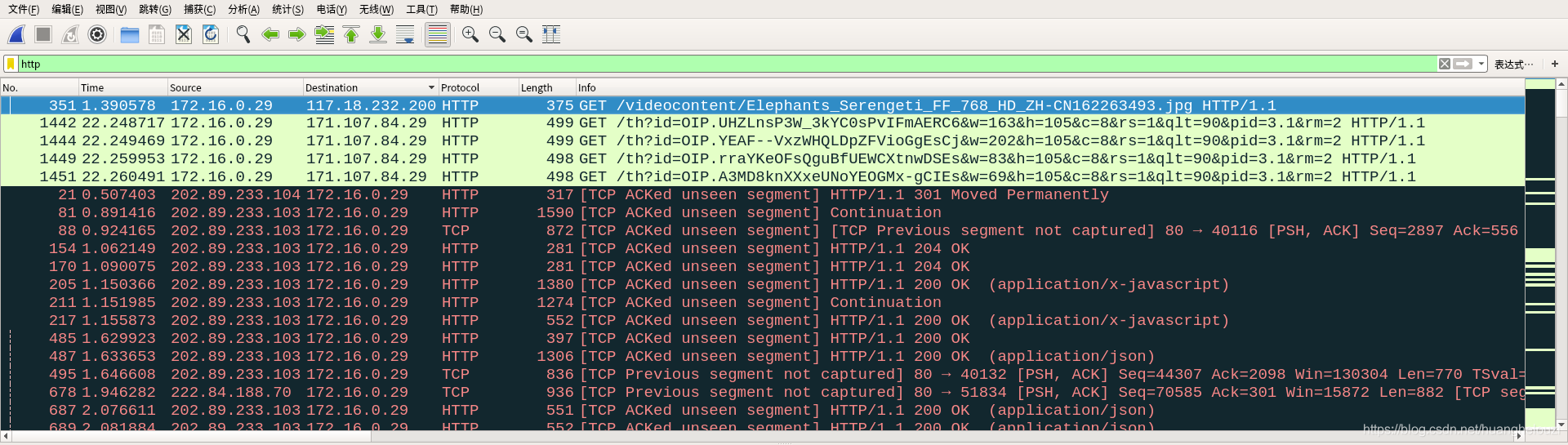

数据流跟踪

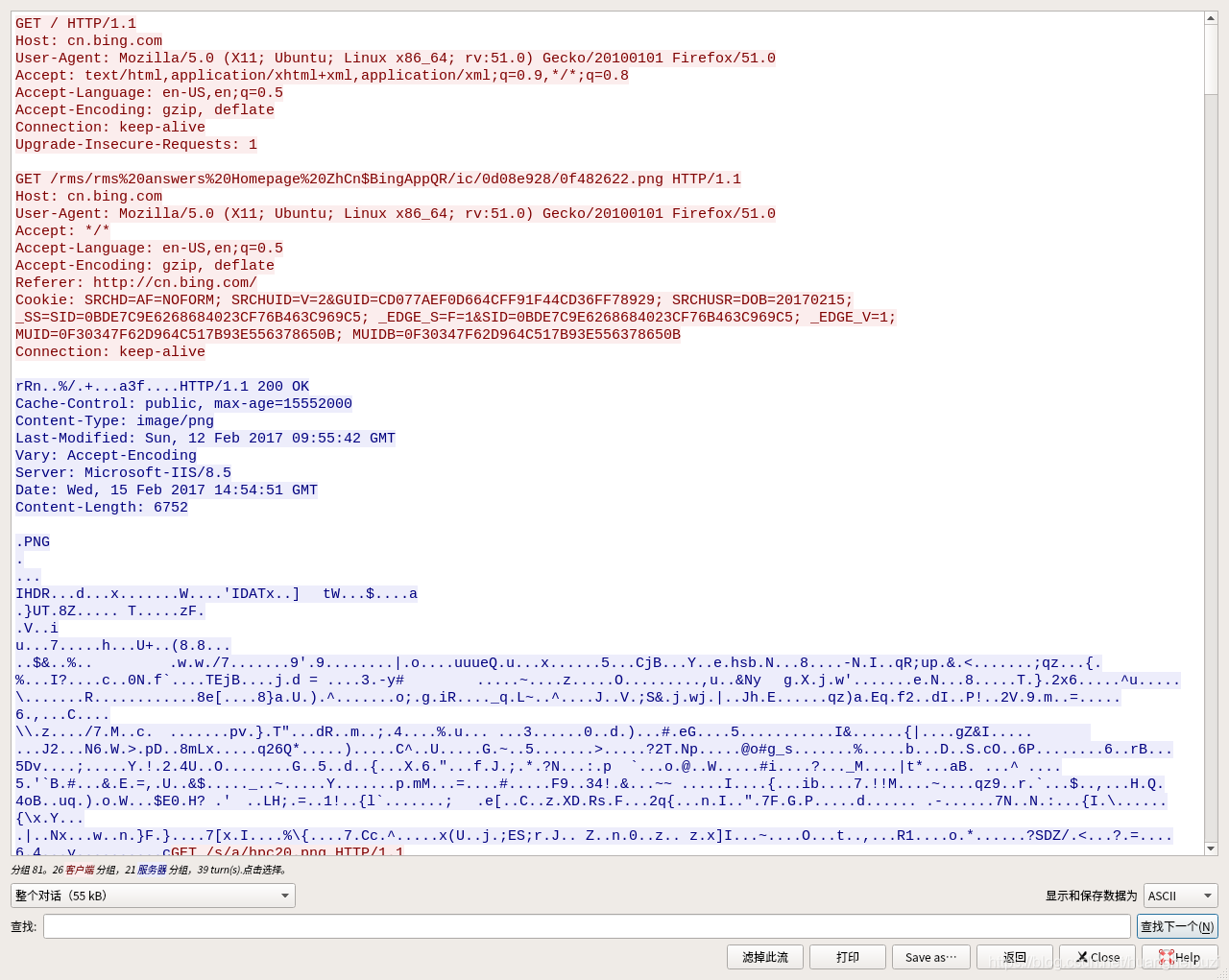

在关注的http数据包或tcp数据包中选择流汇聚,可以将HTTP流或TCP流汇聚或还原成数据,在弹出的框中可以看到数据内容。

选中数据分组后,右击选择追踪流->TCP流|HTTP流

常见的HTTP流关键内容:

1、HTML中直接包含重要信息

2、上传或下载文件内容,通常包含文件名、hash值等关键信息,常用POST请求上传。

3、一句话木马,POST请求,内容包含eval,内容使用base64加密

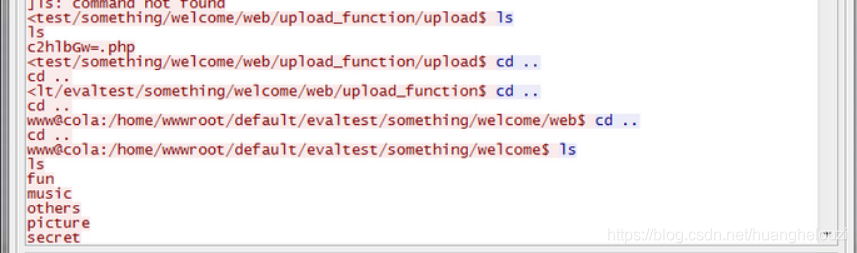

而TCP流通常是命令行操作

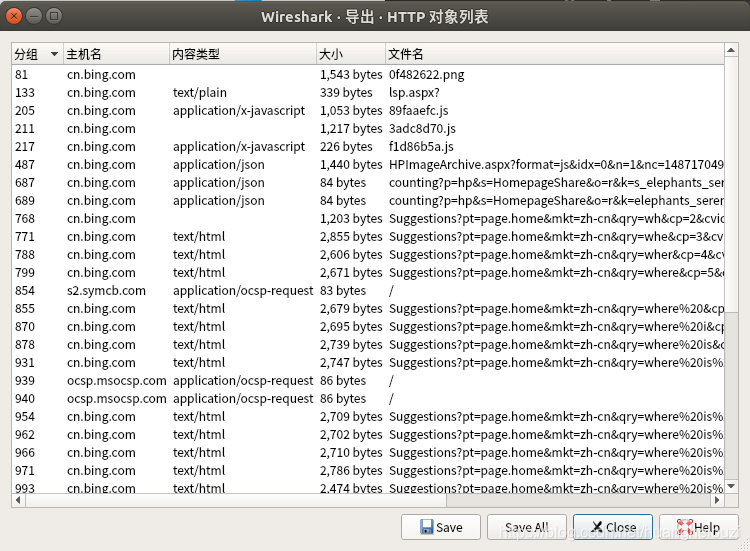

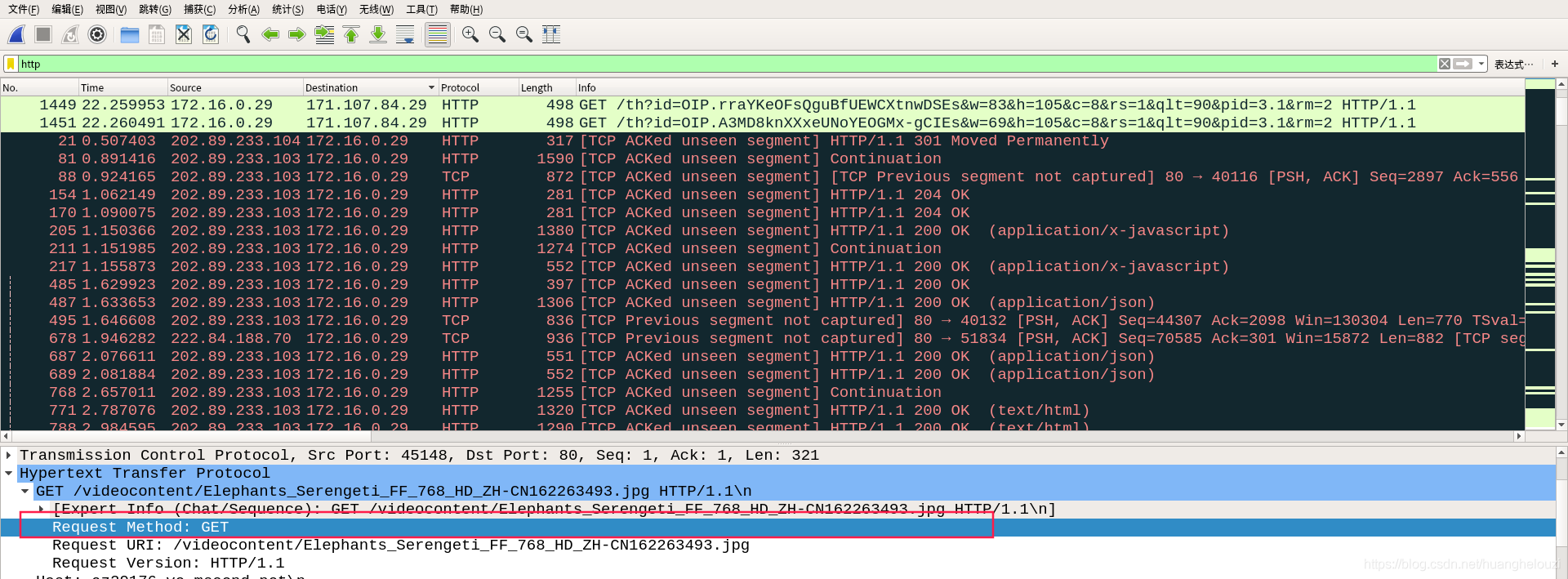

数据提取

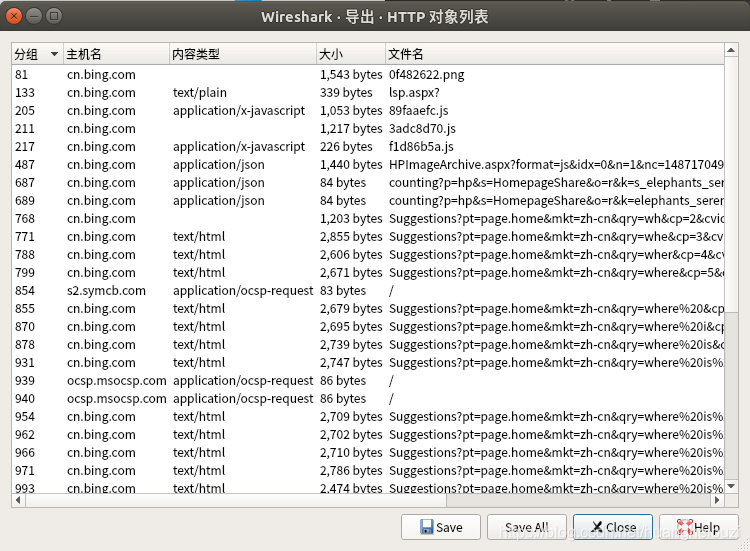

使用wireshark可以自动提取通过http传输的文件内容,方法如下:

文件->导出对象->HTTP

在打开的对象列表中找到有价值的文件,如压缩文件、文本文件、音频文件、图片等,点击save进行保存,或者saveall保存所有对象再进入文件夹进行分析。

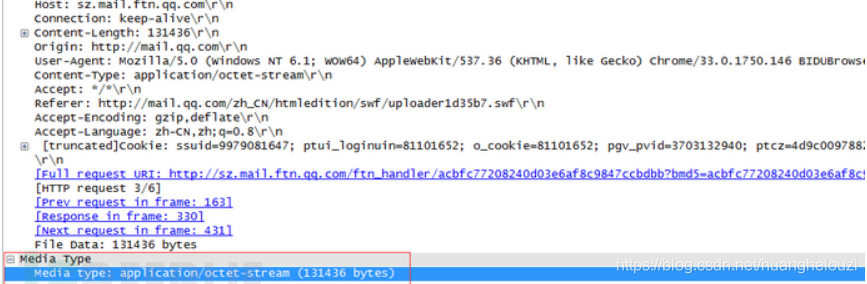

有时候自动提取得不到想要的结果时,也可以使用wireshark也可以手动提取文件内容:

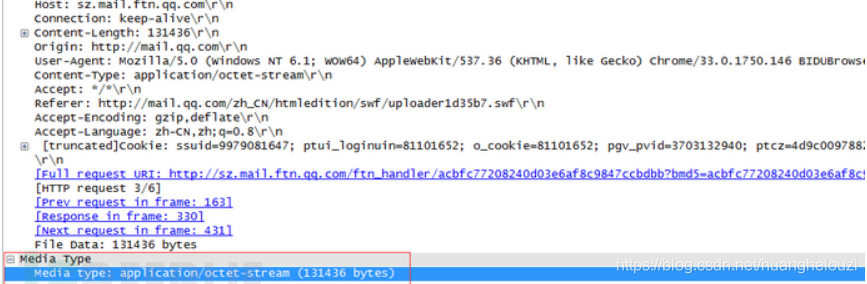

点击想要的数据包,选定media type的位置,点击file->export selected Packet Bytes,在弹出的框中将文件保存成二进制文件。

文件->导出分组字节流

参考:https://www.freebuf.com/column/153197.html

cs