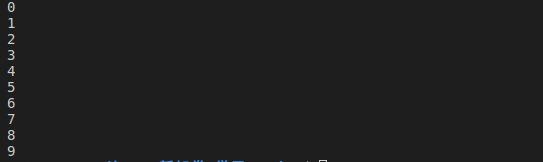

cve_list1 = ["Red Hat Mozilla Firefox和Firefox ESR 安全漏洞(CVE-2019-11708)"

,"Red Hat systemd 安全漏洞(CVE-2018-15686)"

,"Red Hat Haxx curl 缓冲区错误漏洞(CVE-2018-14618)"

,"Red Hat Haxx curl 缓冲区错误漏洞(CVE-2018-14618)"

,"Red Hat Linux kernel Marvell WiFi chip driver 缓冲区溢出漏洞(CVE-2019-14901)"

,"Red Hat Linux kernel Marvell WiFi chip driver 缓冲区溢出漏洞(CVE-2019-14901)"

,"Red Hat GNU wget栈缓冲区溢出漏洞(CVE-2017-13089)"

,"Red Hat Mozilla Firefox 释放后重利用漏洞 (CVE-2019-11752)"

,"Red Hat Artifex Ghostscript 安全漏洞(CVE-2018-16509)"

,"Red Hat Artifex Ghostscript 安全漏洞(CVE-2018-16509)"

,"Red Hat reposync 安全漏洞(CVE-2018-10897)"

,"Red Hat reposync 安全漏洞(CVE-2018-10897)"

,"Red Hat GNU patch 操作系统命令注入漏洞(CVE-2018-20969)"

,"Red Hat Vim和Neovim 操作系统命令注入漏洞(CVE-2019-12735)"

,"Red Hat libssh2 输入验证错误漏洞(CVE-2019-3855)"

,"Red Hat libssh2 输入验证错误漏洞(CVE-2019-3855)"

,"Red Hat GNU C Library 'elf/dl-load.c ' 本地权限提升漏洞(CVE-2017-16997)"

,"Red Hat GNU C Library 'elf/dl-load.c ' 本地权限提升漏洞(CVE-2017-16997)"

,"Red Hat Artifex Software Ghostscript 安全漏洞(CVE-2018-16863)"

,"Red Hat Artifex Software Ghostscript 安全漏洞(CVE-2018-16863)"

,"Red Hat GNU wget堆缓冲区溢出漏洞(CVE-2017-13090)"

,"Red Hat GNU patch 操作系统命令注入漏洞(CVE-2019-13638)"

,"Red Hat GNU patch 操作系统命令注入漏洞(CVE-2018-20969)"

,"Red Hat GNU patch 操作系统命令注入漏洞(CVE-2019-13638)"

,"Red Hat PolicyKit 安全漏洞(CVE-2018-19788)"

,"Red Hat PolicyKit 安全漏洞(CVE-2018-19788)"

,"Red Hat Sudo 输入验证错误漏洞(CVE-2019-14287)"

,"Red Hat Sudo 输入验证错误漏洞(CVE-2019-14287)"

,"Red Hat Mozilla Thunderbird、Firefox ESR和Firefox 安全漏洞(CVE-2020-12387)"

,"Red Hat Mozilla Firefox和Firefox ESR 安全漏洞(CVE-2020-12395)"

,"php安全漏洞(CVE-2018-19518)"

,"Red Hat Gluster 安全漏洞(CVE-2018-14654)"

,"Red Hat Linux kernel 缓冲区错误漏洞(CVE-2017-1000251)"

,"Red Hat Linux kernel 安全漏洞(CVE-2018-14633)"

,"Red Hat Linux kernel 安全漏洞(CVE-2018-14633)"

,"Red Hat Linux Kernel 'marvell/mwifiex/scan.c'堆溢出漏洞(CVE-2019-3846)"

,"Red Hat Linux Kernel 'marvell/mwifiex/scan.c'堆溢出漏洞(CVE-2019-3846)"

,"Red Hat Linux kernel rtl_p2p_noa_ie缓冲区溢出漏洞(CVE-2019-17666)"

,"Red Hat Linux kernel rtl_p2p_noa_ie缓冲区溢出漏洞(CVE-2019-17666)"

,"Red Hat Broadcom brcmfmac driver 缓冲区错误漏洞(CVE-2019-9500)"

,"Red Hat Broadcom brcmfmac driver 缓冲区错误漏洞(CVE-2019-9500)"

,"Red Hat Broadcom brcmfmac driver 安全漏洞(CVE-2019-9503)"

,"Red Hat DHCP Client Script代码执行漏洞(CVE-2018-1111)"

,"Red Hat Linux kernel 缓冲区错误漏洞(CVE-2019-9503)"

,"Red Hat GNU C Library 资源管理错误漏洞(CVE-2014-9402)"

,"Red Hat Linux kernel 安全漏洞(CVE-2018-5391)"

,"Red Hat Linux kernel 安全漏洞(CVE-2018-5391)"

,"Red Hat Linux kernel 'tcp_input.c'远程拒绝服务漏洞(CVE-2018-5390)"

,"Red Hat Linux kernel 'tcp_input.c'远程拒绝服务漏洞(CVE-2018-5390)"

,"Red Hat 389 Directory Server 安全漏洞(CVE-2018-14648)"

,"Red Hat Linux kernel 输入验证错误漏洞(CVE-2019-11477)"

,"Red Hat Linux kernel 输入验证错误漏洞(CVE-2019-11477)"

,"Red Hat Dnsmasq 整数溢出漏洞 (CVE-2017-14496)"

,"Red Hat Linux kernel 代码问题漏洞(CVE-2019-11810)"

,"Red Hat Linux kernel 代码问题漏洞(CVE-2019-11810)"

,"Red Hat Linux kernel 缓冲区错误漏洞(CVE-2019-15916)"

,"Red Hat Linux kernel register_queue_kobjects()拒绝服务漏洞(CVE-2019-15916)"

,"Red Hat Linux kernel 竞争条件漏洞(CVE-2017-10661)"

,"Red Hat Linux kernel 竞争条件漏洞(CVE-2017-10661)"

,"PHP 栈缓冲区溢出漏洞(CVE-2018-7584)"

,"PHP 缓冲区错误漏洞(CVE-2019-9023)"

,"PHP 安全漏洞(CVE-2019-9020)"

,"PHP 安全漏洞(CVE-2019-9021)"

,"Paramiko SSH服务器实现安全漏洞(CVE-2018-7750)"

] # 表1是含有重复漏洞名称的

cve_list2 =[] # 去重结果放入表2

for i in cve_list1: # 遍历表1

if i not in cve_list2: # 如果表1中数据在表2中不存在,那么追加进表2,从而完成去重。

cve_list2.append(i) # 去重的结果顺序在表1的基础上是不变的。

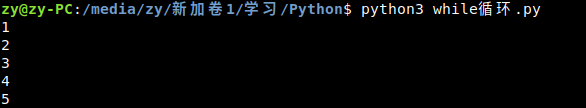

for cve in cve_list2:

print(cve)

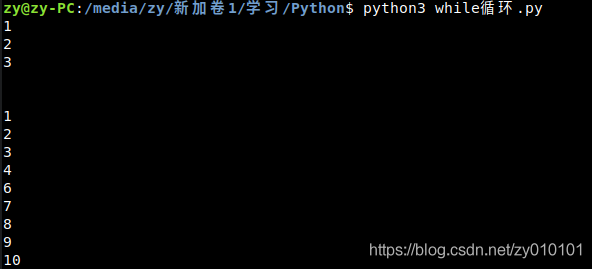

while循环完整形式

while condition:

...

else:

...

其中的else部分是可选的,通常我们见到的while循环可能都不会包含else部分。else部分会在循环正常结束(没遇到break)之后执行。

?